Questões de Concurso Sobre noções de informática

Foram encontradas 60.131 questões

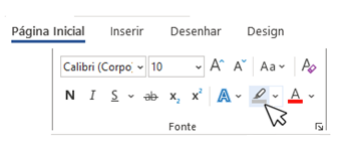

No Word 2016, ao aplicar o realce de texto em uma seção específica de um documento, é importante estar ciente de como esse destaque pode impactar o resultado final. A imagem abaixo ilustra o atalho para aplicar essa funcionalidade:

Assinalar a alternativa apresenta o efeito do realce de texto.

Assinale a alternativa que apresenta o nome da funcionalidade do Libre Office Writer que permite a inserção de texto predefinido, a partir da digitação de uma abreviação ou de um atalho.

Assinale a alternativa que apresenta as teclas de atalho usadas no Windows 11 para abrir o Gerenciador de Tarefas.

Obs.: O caractere “+” foi utilizado apenas para interpretação.

Sobre os ataques de MitM e DoS, analise as afirmações a seguir:

I. Um ataque de MitM consiste em interceptar a comunicação entre duas partes, onde o atacante se posiciona entre elas para escutar ou modificar informações transmitidas. II. Aplicações que empregam o protocolo HTTPS são mais protegidas contra ataques de MitM devido à criptografia TLS. III. Um ataque de DoS consiste em sobrecarregar um sistema ou rede com um volume excessivo de tráfego ou requisições, tornando-o indisponível para usuários legítimos. IV. Aplicações que usam o protocolo HTTPS estão intrinsecamente protegidas contra ataques de DoS.

Estão CORRETAS:

Sobre esses componentes de hardware, análise as afirmações a seguir:

I. A SRAM é um tipo de memória mais veloz do que a DRAM. II. Overclocking é a prática de aumentar a frequência de operação de um componente de hardware, geralmente a CPU ou a GPU, além das especificações originais definidas pelo fabricante. III. A Lei de Moore é uma observação empírica feita por Gordon E. Moore, que postula que o número de transistores em uma memória RAM dobra aproximadamente a cada dois anos, enquanto o custo por transistor cai.

Está(ão) CORRETA(S):

Acerca das características de arquivos e diretórios, analise as afirmações a seguir.

I. Os arquivos possuem permissões que controlam quem pode ler, escrever ou executar o arquivo. I. Arquivos podem ter atributos específicos que os definem como um item oculto ou disponível somente para leitura. III. Diferentemente dos arquivos, as pastas não possuem atributos que permitem configurá-las como um item oculto ou disponível somente para leitura.

Está(ão) CORRETA(S):

A seguir é apresentada uma afirmação sobre essa estratégia com três lacunas em branco.

O ciclo de backups batizado como “Grandfather” deve acontecer _____________, o ciclo de backups batizado como “Father” deve ser realizado ____________, e o ciclo de backups batizado como “Son” deve acontecer ________________.

Assinale a alternativa que preenche corretamente os espaços em branco da afirmação anterior na SEQUÊNCIA em que eles aparecem.