Questões de Concurso Sobre noções de informática

Foram encontradas 60.131 questões

I. No uso dos recursos do software de correio eletrônico Thunderbird Mozilla, os e-mails oriundos da Internet e enviados a um determinado destinatário, são armazenados numa caixa postal, por padrão, denominada Entrada. II. Baixar arquivos de sites da Internet como editais de concursos públicos, por exemplo, configura uma atividade conhecida por upload. III. A navegação em sites da Internet é realizada, comumente, por meio dos browsers Firefox Mozilla e Google Chrome e, nesses programas, a atividade de visualizar as páginas na modalidade tela cheia é possibilitada por meio da execução de um atalho, que corresponde a pressionar a tecla de função

.

. Após análise, admite-se como corretas

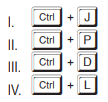

I. Foi selecionado título do texto digitado e aplicado um tipo de alinhamento por meio da execução

. II. Foi selecionada a palavra IDECAN e aplicado o estilo negrito por meio de um atalho de teclado.

III. Ao final da digitação, o cursor do mouse foi posicionado no início do primeiro parágrafo e pressionada uma tecla de função

para realizar a verificação ortográfica e gramatical.

. II. Foi selecionada a palavra IDECAN e aplicado o estilo negrito por meio de um atalho de teclado.

III. Ao final da digitação, o cursor do mouse foi posicionado no início do primeiro parágrafo e pressionada uma tecla de função

para realizar a verificação ortográfica e gramatical. O alinhamento aplicado em I, o atalho de teclado em II e a tecla de função em III são, respectivamente, identificados como

( ) Scanner, teclado e plotter são exemplos de dispositivos que operam, exclusivamente, para entrada de dados. ( ) Mouse, modem e roteadores são exemplos de dispositivos que operam, exclusivamente, na saída de dados. ( ) Pendrive, HD e SSD, são exemplos de dispositivos que podem operar tanto na entrada como na saída dados, em momentos diferentes.

Respondidas as afirmativas, a sequência correta é

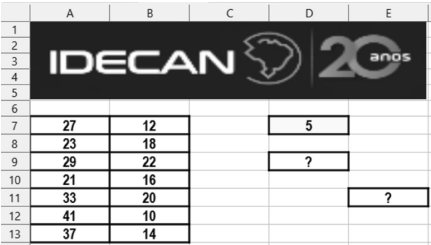

I. Em D9 foi inserida a expressão =SOMA(A7;A11;$D$7) e, em seguida, essa célula foi selecionada e executado o atalho de teclado

. II. Para finalizar, a célula E11 foi selecionada e executado o atalho de teclado

. II. Para finalizar, a célula E11 foi selecionada e executado o atalho de teclado .

.

Nessas condições, os valores mostrados em D9 e E11 são, respectivamente

I. Atividade relacionada à realização de cópias de segurança, em determinado momento, que visa garantir a integridade dos dados e guarda os dados em um dispositivo de armazenamento ou sistema, localizado muitas das vezes, em outro ambiente. II. Associado à política de segurança de uma instituição e definido como um sistema de segurança de rede de computadores que limita o tráfego de entrada, saída ou trocas dentro de uma rede privada. Este software ou hardware funciona bloqueando seletivamente ou permitindo pacotes de dados. Em geral, destinase a impedir que qualquer pessoa – dentro ou fora de uma rede privada – se envolva em atividades nocivas na web, ajudando a prevenir atividades malintencionadas ou que possam danificar o sistema.

Os termos definidos em I e II são denominados, respectivamente, por

( ) Ir para a Barra de Endereços. ( ) Salvar a página da web atual na Barra de Favoritos. ( ) Abrir a página de downloads em um uma nova guia. ( ) Abrir opções em uma nova guia para imprimir a página atual.

Respondidas as alternativas, a sequência correta é

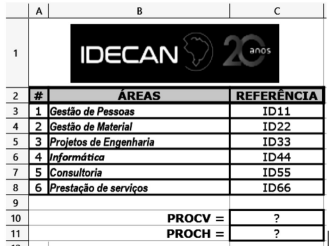

Nessas condições, os conteúdos mostrados em C10 e C11 são, respectivamente

( ) Para abrir e acessar o gerenciador de pastas e arquivos, conhecido por Explorador de Arquivos, deve-se executar o atalho de teclado

. ( ) Para mostrar e ocultar a Área de Trabalho, deve-se

executar o atalho de teclado

. ( ) Para mostrar e ocultar a Área de Trabalho, deve-se

executar o atalho de teclado  . ( ) Para abrir a janela de Configurações, deve-se executar

o atalho de teclado

. ( ) Para abrir a janela de Configurações, deve-se executar

o atalho de teclado  .

.Respondidas as afirmativas, a sequência correta é:

O fato descrito está associado a uma característica desse tipo de memória denominada por

I. Inicialmente a sigla idecan, em minúsculas, foi digitada em um texto. Em seguida, um atalho de teclado foi executado sucessivamente, mostrando a mesma sigla nas grafias “Idecan – IDECAN – idecan – Idecan – IDECAN”, ora com a primeira letra em maiúscula, ora com todas as letras em maiúsculas, ora com todas as letras em minúsculas, e assim por diante. II. A palavra “BRASÍLIA” foi inserida no texto no formato

, gerado por meio de uma ferramenta que permite customizar uma caixa de texto com opções específicas para isso, disponibilizando uma galeria, que é uma evolução dessa

ferramenta, pois traz modelos de padrões textuais para inserir em um documento, permitindo que eles sejam editados pelo

usuário O atalho de teclado em I e a ferramenta em II são, respectivamente

, gerado por meio de uma ferramenta que permite customizar uma caixa de texto com opções específicas para isso, disponibilizando uma galeria, que é uma evolução dessa

ferramenta, pois traz modelos de padrões textuais para inserir em um documento, permitindo que eles sejam editados pelo

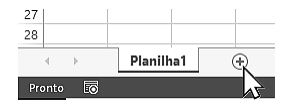

usuário O atalho de teclado em I e a ferramenta em II são, respectivamenteUm usuário do Excel 2016 está trabalhando em uma

pasta de trabalho, conforme abaixo ilustrado:

Se ele clicar no botão indicado pelo ponteiro do mouse, o

que acontecerá?

A Barra de Endereço do Explorador de Arquivos do

Windows 10 contém alguns botões de navegação, conforme

ilustrado abaixo:

A seta para cima, indicada pelo ponteiro do mouse, destinase a:

Em Imagens, no Windows 10, visualiza-se o seguinte:

Observando-se as propriedades visuais do ícone contido em

Imagens, é CORRETO afirmar que se trata de:

Julgue o item subsequente.

O "Spyware" é um termo abrangente usado para descrever qualquer código ou programa malicioso, como vírus ou worms. Portanto, vírus e worms são tipos de Spyware. Vírus e worms são programas de Spyware autorreplicáveis que têm como objetivo modificar ou danificar os arquivos do sistema das suas vítimas. No entanto, enquanto um worm pode se propagar de forma autônoma dentro do sistema da vítima, um vírus requer a interação da vítima com seu vetor de infecção, ou seja, quando o usuário executa um arquivo infectado por um vírus.

Julgue o item subsequente.

A principal diferença entre um vírus e um worm é que o worm precisa ser ativado por meio da interação do usuário com o arquivo infectado, enquanto os vírus operam e se propagam automaticamente sem necessidade de intervenção humana. Os worms são incorporados ou ocultos em arquivos que são compartilhados ou baixados, podendo ser tanto executáveis, como um programa que roda um script, quanto não executáveis, como um documento do Word ou um arquivo de imagem.