Questões de Noções de Informática - Segurança da Informação para Concurso

Foram encontradas 5.128 questões

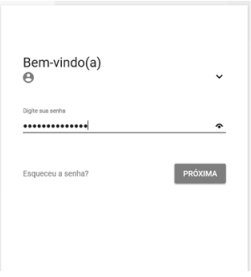

Observe a imagem abaixo.

A tecnologia desenvolvida que é utilizada normalmente

para proteger senhas de e-mail, como no campo “Digite sua

Senha”, que se refere à segurança da informação, é

chamada de

I. O usuário do Google Chrome pode fazer login em apps e sites em diferentes dispositivos usando as senhas salvas na sua Conta do Google. II. Um malware é um software que tem como objetivo proteger dados ou agir no sistema da vítima com sua autorização.

Marque a alternativa CORRETA:

I. O servidor público deve preferir utilizar endereços de e-mail profissionais, quando disponíveis, para enviar mensagens referentes à instituição. II. O phishing é uma prática que visa preservar a segurança dos dados cadastrais de clientes por meio de mensagens educativas de e-mail. Marque a alternativa CORRETA:

I. São exemplos de códigos maliciosos: vírus, worms, bots, cavalos de tróia e rootkits. II. O Internet Explorer é um software especializado na criação de planilhas eletrônicas, apenas. Marque a alternativa CORRETA:

I. Um arquivo com extensão .xls pode incluir uma ou mais planilhas. II. Utilizar senhas com elevada complexidade é uma boa prática de segurança na internet. Marque a alternativa CORRETA:

Leia as afirmativas a seguir:

I. Utilizar senhas com elevada complexidade é uma boa prática de segurança na internet.

II. O conceito de estoque máximo refere-se à soma do estoque mínimo com o lote de compra.

Marque a alternativa CORRETA:

I. Utilizar senhas com elevada complexidade é uma boa prática de segurança na internet. II. Após criada, uma fórmula no Microsoft Excel não pode ser excluída da célula.

Marque a alternativa CORRETA:

As informações são armazenadas em computadores na forma de arquivos em diferentes tipos de mídia, acessíveis para leitura e escrita por dispositivos específicos (drivers). Com relação ao armazenamento de informações em sistemas de computação, julgue o item seguinte.

Backups devem ser feitos em mídias removíveis que

permitam um acesso aleatório às informações a serem

recuperadas.

As informações são armazenadas em computadores na forma de arquivos em diferentes tipos de mídia, acessíveis para leitura e escrita por dispositivos específicos (drivers). Com relação ao armazenamento de informações em sistemas de computação, julgue o item seguinte.

Cópias de segurança (backups) realizadas em fitas

magnéticas podem ser guardadas por períodos

indeterminados, uma vez que essas mídias possuem uma

baixa probabilidade de apresentar falhas.

A interligação de redes em ambientes corporativos está normalmente organizada em escopos de intranet e Internet. Acerca dos conceitos e aplicações de intranet e Internet, julgue o item a seguir.

Os sistemas firewall, que realizam controle de acesso do

tráfego em redes, consistem em um dispositivo de proteção

básica em redes do tipo intranet.

Com o intuito de se informar acerca do programa Fome Zero, proposto pelo governo brasileiro, um usuário da Internet acessou, por meio do Internet Explorer 5 e a partir de um microcomputador do tipo PC, o site http://www.fomezero.org.br. Após navegar entre as páginas desse site, o usuário obteve, na página do Internet Explorer 5 acima ilustrada, que contém um parágrafo introdutório seguido de um gráfico, informações acerca da distribuição dos pobres pelos estados da federação. Com base na janela acima e na leitura comparativa do texto e do gráfico mostrados nessa janela, julgue o item a seguir.

Devido às leis de direitos autorais relativas a conteúdo de Internet, somente páginas que possuem certificado digital de

propriedade podem ter seus conteúdos copiados para o winchester do computador a partir do qual se está acessando a Internet.

Caso a página mostrada acima tenha tal certificado, ao se clicar o menu Arquivo , será disponibilizada uma lista de opções, entre

as quais a opção Salvar como, que permite salvar o conteúdo dessa página.