Questões de Noções de Informática - Segurança da Informação para Concurso

Foram encontradas 5.128 questões

I. Roubar a identidade do usuário e vender seus dados pessoais não são riscos relacionados à falta de segurança na internet. II. O conceito de Segurança na Internet relaciona-se com os benefícios que ela pode trazer na realização de atividades cotidianas e omite os riscos relacionados ao seu uso. Esse conceito também esclarece que os cuidados a serem tomados ao usar a internet são absolutamente distintos daqueles que se deve ter no dia a dia.

Marque a alternativa CORRETA:

I. No Brasil, é inviolável o sigilo da correspondência e das comunicações telegráficas, de dados e das comunicações telefônicas, salvo, no último caso, por ordem judicial, nas hipóteses e na forma que a lei estabelecer para fins de investigação criminal ou instrução processual penal, conforme disposto no Art. 5º da Constituição da República Federativa do Brasil. II. Compartilhar senhas pessoais com pessoas desconhecidas no ambiente virtual é uma atitude favorável à segurança na internet.

Marque a alternativa CORRETA:

I. A verificabilidade é a qualidade da informação que ajuda a assegurar aos usuários que a informação contida nas demonstrações contábeis representa fielmente os fenômenos econômicos ou de outra natureza que se propõe a representar. II. O conceito de Ataques na Internet aborda os ataques que costumam ser realizados por meio da Internet, as motivações que levam os atacantes a praticar atividades deste tipo e as técnicas que costumam ser utilizadas. Ressalta-se a importância de cada um fazer a sua parte para que a segurança geral da Internet possa ser melhorada.

Marque a alternativa CORRETA:

I. No Microsoft Excel, para inserir dados manualmente, o usuário deve escolher uma célula vazia, como A1, e digitar o texto ou um número. Em seguida, deve-se pressionar a tecla ENTER ou TAB para se mover para a célula seguinte. II. O conceito de Códigos maliciosos (Malware) aborda os diferentes tipos desses códigos, as diversas formas de infecção e as principais ações danosas e atividades maliciosas por eles executadas. Apresenta também um resumo comparativo para facilitar a classificação dos diferentes tipos.

Marque a alternativa CORRETA:

I. Evitar o uso de opções como “Lembre-se de mim”, “Continuar conectado” e "Lembrar minha senha" são formas de elevar a segurança na internet ao utilizar o computador de terceiros. II. O objetivo principal da maioria das entidades do setor público é obter lucros e gerar retorno financeiro aos investidores.

Marque a alternativa CORRETA:

Em conformidade com a Cartilha de Segurança para Internet, em relação à exploração de vulnerabilidades, analisar os itens abaixo:

I - Uma vulnerabilidade é definida como uma condição que, quando explorada por um atacante, pode resultar em uma violação de segurança. Exemplos de vulnerabilidades são falhas no projeto, na implementação ou na configuração de programas, serviços ou equipamentos de rede.

II - Um ataque de exploração de vulnerabilidades ocorre quando um atacante, utilizando-se de uma vulnerabilidade, tenta executar ações maliciosas, como invadir um sistema, acessar informações confidenciais, disparar ataques contra outros computadores ou tornar um serviço inacessível.

Sobre as noções de segurança para a Internet, marcar C para as afirmativas Certas, E para as Erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

( ) Os sites costumam ter políticas próprias de privacidade e podem alterá-las sem aviso prévio, tornando público aquilo que antes era privado.

( ) Os dados presentes nos equipamentos conectados à Internet podem ser furtados e apagados, pela ação de ladrões, atacantes e códigos maliciosos.

( ) Aquilo que é divulgado na Internet nem sempre pode ser totalmente excluído ou ter o acesso controlado.

No que diz respeito ao programa de correio eletrônico Microsoft Outlook 2016, aos sítios de busca e pesquisa na Internet e aos conceitos de organização e de gerenciamento de arquivos e pastas, julgue o item.

No Windows 7, o usuário pode abrir, ou até mesmo

copiar, versões anteriores de arquivos que foram criados

pelo backup do Windows, sem ter de restaurá‐las.

Julgue o item relativo a rede de computadores, ao programa de navegação Mozilla Firefox, em sua versão mais recente, e aos procedimentos de segurança da informação.

Ações que visam a impedir ataques de negação de

serviço são procedimentos que podem ser adotados no

intuito de garantir a disponibilidade da informação.

Para a resolução das questões desta prova, considere os seguintes detalhes: (1) o mouse

está configurado para uma pessoa que o utiliza com a mão direita (destro) e que usa, com

maior frequência, o botão esquerdo, que possui as funcionalidades de seleção ou de

arrastar normal, entre outras. O botão da direita serve para ativar o menu de contexto ou

de arrastar especial; (2) os botões do mouse estão devidamente configurados com a

velocidade de duplo clique; (3) os programas utilizados nesta prova foram instalados com

todas as suas configurações padrão, entretanto, caso tenham sido realizadas alterações

que impactem a resolução da questão, elas serão alertadas no texto da questão ou

mostradas visualmente, se necessário; (4) nos enunciados e nas respostas de algumas

questões, existem letras, abreviaturas, acrônimos, palavras ou textos que foram digitados

entre aspas, apenas para destacá-los. Neste caso, para resolver as questões, desconsidere

tais aspas e atente-se somente para as letras, abreviaturas, acrônimos, palavras ou os

textos propriamente ditos; e, (5) para resolver as questões desta prova, considere, apenas,

os recursos disponibilizados para os candidatos, tais como essas orientações, os textos

introdutórios das questões, normalmente disponibilizados antes das Figuras, os enunciados

propriamente ditos e os dados e informações disponíveis nas Figuras das questões, se

houver.

Para a resolução das questões desta prova, considere os seguintes detalhes: (1) o mouse

está configurado para uma pessoa que o utiliza com a mão direita (destro) e que usa, com

maior frequência, o botão esquerdo, que possui as funcionalidades de seleção ou de

arrastar normal, entre outras. O botão da direita serve para ativar o menu de contexto ou

de arrastar especial; (2) os botões do mouse estão devidamente configurados com a

velocidade de duplo clique; (3) os programas utilizados nesta prova foram instalados com

todas as suas configurações padrão, entretanto, caso tenham sido realizadas alterações

que impactem a resolução da questão, elas serão alertadas no texto da questão ou

mostradas visualmente, se necessário; (4) nos enunciados e nas respostas de algumas

questões, existem letras, abreviaturas, acrônimos, palavras ou textos que foram digitados

entre aspas, apenas para destacá-los. Neste caso, para resolver as questões, desconsidere

tais aspas e atente-se somente para as letras, abreviaturas, acrônimos, palavras ou os

textos propriamente ditos; e, (5) para resolver as questões desta prova, considere, apenas,

os recursos disponibilizados para os candidatos, tais como essas orientações, os textos

introdutórios das questões, normalmente disponibilizados antes das Figuras, os enunciados

propriamente ditos e os dados e informações disponíveis nas Figuras das questões, se

houver.

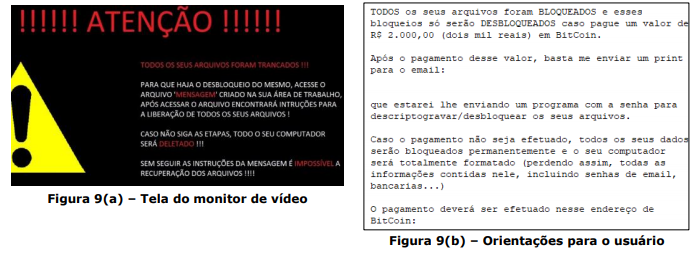

A questão baseia-se nas Figuras 9(a) e 9(b) abaixo. A Figura 9(a) mostra uma imagem

exibida na tela do monitor de um computador após um ataque malicioso bem-sucedido ter

criptografado todos os arquivos existentes nesse computador. No texto existente nessa

imagem, o usuário é orientado a ler o arquivo "MENSAGEM", criado na área de trabalho pelo

atacante, que contém as instruções para desbloquear os arquivos criptografados. A Figura

9(b) exibe o conteúdo do arquivo "MENSAGEM", com as instruções para o desbloqueio dos

arquivos desse computador por meio do pagamento de certa quantia em BitCoin.

O computador, objeto dessa questão, foi alvo de um ataque malicioso bem-sucedido que criptografou todos os seus arquivos de dados, além de pedido de pagamento para desbloqueio dos arquivos. Esse tipo de ataque malicioso é chamado de:

A configuração de um firewall oferece proteção básica contra ameaças de segurança antes da conexão à internet. Para ativar o firewall do Windows Defender em um computador com o sistema operacional Windows 10, em português, em condições ideais, considere as ações listadas a seguir:

I. utilizar o caminho inicial: acessar o Painel de Controle; digitar firewall na caixa de pesquisa e acessar o Windows Defender Firewall.

II. clicar na tecla do logotipo do Windows + F para abrir o Firewall do Windows; na barra lateral direita da janela clicar em Ativar ou Desativar o Firewall do Windows; marcar as opções para ativar o firewall para redes públicas (Internet) e redes privadas, clicar em OK para salvar as alterações.

III. utilizar o caminho inicial: clicar na tecla do logotipo do Windows + Alt + D para acionar o Painel de Controle > Windows Defender > Firewall do Windows; clicar em Habilitar agora para habilitar o firewall.

Está correto o que consta APENAS em

Quando um usuário acessa um site utilizando o protocolo HTTPS e ocorre uma das situações:

− um cadeado com um "X" vermelho é apresentado na barra de endereço;

− a identificação do protocolo HTTPS é apresentado em vermelho e riscado;

− a barra de endereço muda de cor, ficando totalmente vermelha;

− um indicativo de erro do certificado é apresentado na barra de endereço;

− um recorte colorido com o nome do domínio do site ou da instituição (dona do certificado) é mostrado ao lado da barra de endereço e, ao passar o mouse sobre ele, é informado que uma exceção foi adicionada.

Isso indica que

Um conselheiro tutelar, incumbido de informar dados em sistemas on-line a respeito dos atendimentos que presta ao município, por se preocupar com o sigilo dos dados, sempre procura observar sites “seguros”.

Uma dica para observar um site seguro em relação ao envio das informações é verificar se o endereço do site começa com