Questões de Noções de Informática - Segurança da Informação para Concurso

Foram encontradas 5.128 questões

Conclui-se, corretamente, que a denúncia se configura em um ataque do tipo

Julgue o item quanto ao programa de correio eletrônico MS Outlook 2016, ao sítio de busca Google e às noções de vírus, worms e pragas virtuais.

Trojans têm, entre outras, a função de enviar, a outro

local, informações confidenciais do sistema infectado

para que sejam analisadas.

Julgue o item quanto ao programa de correio eletrônico MS Outlook 2016, ao sítio de busca Google e às noções de vírus, worms e pragas virtuais.

Os rootkits são programas maliciosos que infectam o sistema dezenas de vezes sem que o usuário perceba. Contudo, eles são facilmente encontrados, pois não conseguem se esconder dos programas de detecção.

A respeito dos conceitos de organização e de gerenciamento de arquivos e pastas, dos aplicativos para segurança da informação e dos procedimentos de backup, julgue o item a seguir.

Um procedimento de backup que já é realizado por

todas as pessoas é não permitir que as fitas de backup

sejam armazenadas fora das instalações onde se

encontram os sistemas de informações (servidores),

independentemente de existirem sistemas considerados

como críticos. Tal procedimento visa à recuperação, em

caso de desastres, em menor tempo possível.

A respeito dos conceitos de organização e de gerenciamento de arquivos e pastas, dos aplicativos para segurança da informação e dos procedimentos de backup, julgue o item a seguir.

O backup é uma cópia de segurança dos arquivos

pessoais armazenados no computador. Logo, os

arquivos de sistemas, por não fazerem parte desse

escopo e por serem protegidos contra leitura, não

podem ser submetidos ao processo de backup.

A respeito dos conceitos de organização e de gerenciamento de arquivos e pastas, dos aplicativos para segurança da informação e dos procedimentos de backup, julgue o item a seguir.

O antispyware é conhecido como uma ferramenta complementar ao antivírus que deve ser executada frequentemente para checagem de possíveis ameaças que possam ter contaminado o sistema.

A respeito dos conceitos de organização e de gerenciamento de arquivos e pastas, dos aplicativos para segurança da informação e dos procedimentos de backup, julgue o item a seguir.

Os antivírus são aplicações semelhantes aos firewalls

que têm a função de garantir a segurança do

computador. Ambos usam regras de segurança para que

os pacotes que estejam dentro dessas regras sejam

liberados e cheguem ao destino final. Esses dois

softwares resolvem todos os problemas relacionados

aos incidentes de segurança provocados por programas

maliciosos nos computadores.

Com relação a conceitos básicos de informática, julgue o item que se segue.

Um certificado digital validado por uma autoridade

certificadora permite associar uma mensagem ao seu

remetente, garantindo-se, assim, a autenticidade da

comunicação.

No que diz respeito aos sítios de busca e pesquisa na Internet, aos procedimentos de segurança da informação e às noções de vírus, worms e pragas virtuais, julgue o item.

Embora sejam muito eficientes, os Cavalos de Troia não

podem ser utilizados para conduzir o usuário para sites

falsos. Sua principal função é entrar no computador e

liberar uma porta para uma possível invasão de outros

tipos de vírus e worms.

No que diz respeito aos sítios de busca e pesquisa na Internet, aos procedimentos de segurança da informação e às noções de vírus, worms e pragas virtuais, julgue o item.

Um rootkit é capaz de criar arquivos no sistema

operacional sem a autorização do usuário administrador

do computador. Contudo, não consegue ocultá‐los.

No que diz respeito aos sítios de busca e pesquisa na Internet, aos procedimentos de segurança da informação e às noções de vírus, worms e pragas virtuais, julgue o item.

Um procedimento de segurança que pode ser adotado

pelas organizações no intuito de salvaguardar a

informação é reservar tempo para que seus usuários

sejam conscientizados a respeito da proteção da

informação para a organização.

No que diz respeito aos sítios de busca e pesquisa na Internet, aos procedimentos de segurança da informação e às noções de vírus, worms e pragas virtuais, julgue o item.

Com o objetivo de definir uma estrutura da área de

segurança da informação em uma organização, é

permitido utilizar somente recursos humanos próprios.

Serviços de terceiros devem ser descartados, mesmo

que eles possuam experiência comprovada na área de

segurança da informação.

Considere as características de pragas virtuais, abaixo.

I. Não se propaga por meio da inclusão de cópias de si mesmo em outros programas ou arquivos, mas sim pela execução direta de suas cópias ou pela exploração automática de vulnerabilidades existentes em programas instalados em computadores.

II. É um programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos. Para que possa se tornar ativo e dar continuidade ao processo de infecção, ela depende da execução do programa ou arquivo hospedeiro, ou seja, para que o seu computador seja infectado é preciso que um programa já infectado seja executado.

III. É um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros. Pode ser usado tanto de forma legítima quanto maliciosa, dependendo de como é instalado, das ações realizadas, do tipo de informação monitorada e do uso que é feito por quem recebe as informações coletadas.

Os itens I, II e III descrevem corretamente um

Os princípios básicos da Segurança da Informação são:

O Programa é:

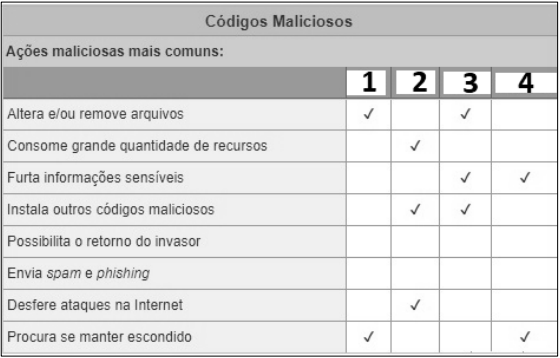

De acordo com a figura, assinale a alternativa que associa corretamente cada coluna ao tipo de malware caracterizado.