Questões de Concurso

Comentadas sobre segurança da informação em noções de informática

Foram encontradas 5.128 questões

Com relação aos conceitos básicos de redes de computadores, ao programa de navegação Google Chrome, em sua versão mais recente, e aos procedimentos de backup, julgue o item.

A responsabilidade da cópia de segurança – backup – dos dados de uma organização deve ser atribuída somente a uma pessoa. Esse profissional tem de ser capaz de realizar diversas funções, como, por exemplo, visualização de logs, acompanhamento do backup, armazenamento do backup, auditoria e recuperação, se for o caso.

Com relação aos tipos de backup, analise as seguintes afirmativas.

I. O backup completo faz a cópia de todos os arquivos destinados a ele, independente de versões anteriores ou de alterações nos arquivos desde o último backup.

II. O backup incremental faz a cópia dos arquivos que foram alterados ou criados desde o último backup completo ou incremental.

III. Da mesma forma que o backup incremental, o backup diferencial só copia arquivos criados ou alterados desde o último backup. No entanto, a diferença deste para o incremental é que cada backup diferencial mapeia as modificações em relação ao último backup completo.

A sequência que expressa corretamente o julgamento das afirmativas é

Acerca de proteção e segurança da informação, julgue o seguinte item.

No acesso a uma página web que contenha o código de um

vírus de script, pode ocorrer a execução automática desse

vírus, conforme as configurações do navegador.

Julgue os itens a seguir, acerca de segurança da informação.

I São exemplos de ameaças as contas sem senhas ou configurações erradas em serviços DNS, FTP e SMTP.

II Não repúdio indica que o remetente de uma mensagem não deve ser capaz de negar que enviou a mensagem.

III Vulnerabilidade é a fragilidade de um ativo ou de um grupo de ativos que pode ser explorada.

IV Pessoas não são consideradas ativos de segurança da informação.

Estão certos apenas os itens

As redes Wi-Fi se tornaram populares pela mobilidade que oferecem e pela facilidade de instalação e de uso em diferentes tipos de ambientes. Para resolver alguns dos riscos que estas redes oferecem, foram desenvolvidos mecanismos de segurança. Sobre esses mecanismos de segurança, associe a segunda coluna com a primeira.

I – WEP (Wired Equivalent Privacy)

II – WPA (Wi-Fi Protected Access)

III – WPA-2

( ) É o mecanismo mais recomendado.

( ) É considerado frágil e, por isto, o uso deve ser evitado.

( ) É o nível mínimo de segurança que é recomendado.

Assinale a alternativa que contém a sequência CORRETA de associação, de cima para baixo.

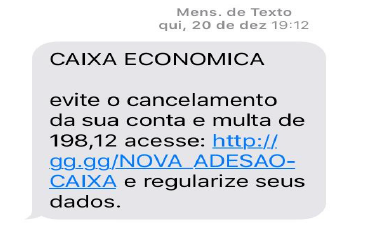

A imagem acima refere-se a uma manchete publicada em um

site de notícias da internet sobre um ataque de hackers ocorrido

na Alemanha. Os hackers se aproveitam das vulnerabilidades

de segurança da informação, utilizando vários tipos de malwares

para auxiliá-los nos ataques. Entre os vários tipos de malwares,

aquele que é capaz de se propagar automaticamente pelas

redes, enviando cópias de si mesmo entre computadores, é

conhecido como

No contexto da segurança da informação, analise os itens a seguir:

I. Malware que tem como finalidade armazenar tudo o que é digitado pelo usuário, objetivando capturar informações sigilosas como senhas de acesso ou números de cartões de crédito.

II. Malware normalmente recebido como um “presente”, que, além de executar as funções para as quais foi projetado, também executa funções danosas sem conhecimento do usuário.

III. É um tipo de fraude em que uma pessoa tenta persuadir a vítima para que forneça informações sigilosas, como senhas de banco etc.

As definições acima se referem, respectivamente, a

Acreditando que se tratava de uma mensagem enviada de fato pelo banco em que possui conta corrente, imediatamente clicou no link e começou a preencher os dados que estavam sendo solicitados, como: agência, conta, senha e demais dados confidenciais. No dia seguinte, ao conferir o saldo de sua conta corrente, Larissa percebeu que o saldo estava negativo. No contexto de Segurança da Informação, assinale a alternativa que represente o tipo de ameaça de que Larissa foi vítima.