Questões de Noções de Informática - Segurança da Informação para Concurso

Foram encontradas 5.123 questões

Julgue o item que se segue, relativo à segurança da informação e backup.

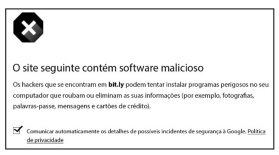

O alerta a seguir, apresentado ao se navegar em um sítio eletrônico, se refere a um vírus, uma vez que todo software malicioso é um vírus que executa ações danosas e atividades maliciosas no computador.

Julgue o item que se segue, relativo à segurança da informação e backup.

No backup incremental são copiados somente os dados

modificados desde o último backup, enquanto no backup

diferencial são copiados somente os dados

recém-adicionados e alterados desde o último backup

completo.

Julgue o próximo item, relativo a Windows 10, Microsoft Office 365 e Google Chrome.

Para uma estação de trabalho Windows 10 em que o

Microsoft Defender esteja instalado, ativado e funcionando,

não há solução antimalware sendo executada, uma vez que o

Defender funciona como antivírus e não como antimalware.

Julgue o item seguinte, relativo a funções de operação e gerência de redes, sistemas operacionais de rede, ambientes Linux e Windows e arquitetura cliente-servidor.

Configuração de restrições de segurança, estabelecer

informações de usuários (logins e acessos) e anexar e

compartilhar uma impressora à rede são funções de um

sistema operacional de rede.

Com base nesse contexto, assinale a afirmativa incorreta.

Sobre essas ameaças, analise as seguintes afirmações e identifique a qual ameaça cibernética cada afirmação se refere.

I. Envio de mensagens não solicitadas em massa, geralmente por e-mail, mas também pode ocorrer em outras formas de comunicação digital.

II. Forma de ataque cibernético em que os criminosos tentam enganar os usuários da Internet para que divulguem informações pessoais, como senhas e números de cartão de crédito.

III. Tipicamente instalado sem o consentimento do usuário, muitas vezes como parte de instalação de outro software. Uma vez instalado, exibe anúncios na forma de pop-ups ou banners com o objetivo de gerar receita para seus desenvolvedores.

IV. Projetado para se disfarçar como um arquivo ou programa legítimo, mas que contém códigos maliciosos ocultos.

As afirmações I, II, III e IV, descrevem RESPECTIVAMENTE as seguintes ameaças cibernéticas:

Sobre a regra 3-2-1 recomendada para backups air gap, analise as seguintes afirmações:

I. Armazena as cópias dos dados em pelo menos três mídias diferentes.

II. Mantêm pelo menos duas cópias dos seus dados.

III. Mantém pelo menos uma das cópias dos dados fora do local onde os dados originais estão armazenados

Está(ão) CORRETO(S):

I. Desligar a tecla Caps Lock quando estiver digitando mensagens instantâneas a fim de não parecer que está gritando, o que é sinal de desrespeito às pessoas.

II. Desligar a maioria das janelas Pop-ups.

III. Certificar-se sempre de que seu computador possui um bom antivírus atualizado e que o firewall esteja ativo.

Quais estão corretas?

Esse pilar é conhecido como