Questões de Concurso

Sobre segurança da informação em noções de informática

Foram encontradas 5.545 questões

( ) O Firewall não é mais do que um programa antivírus contido em um hardware.

( ) Os programas antivírus conseguem proteger ataques de vírus mas não de malwares.

( ) A informação que é recebida através da internet é filtrada pelo Firewall.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

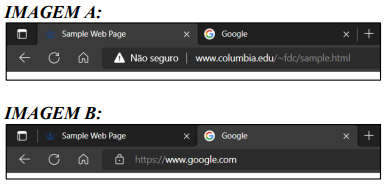

A partir das imagens acima, assinale a alternativa CORRETA.

Uma das características que diferenciam os worms dos vírus é a forma de propagação: enquanto os vírus incluem cópias de si mesmos em outros arquivos de um computador, os worms visam à autopropagação em uma rede de computadores.

Keylogger é um tipo de spyware que realiza a captura da tela e da posição do mouse de um computador infectado, para envio posterior ao atacante.

Dentre as medidas abaixo, a única que NÃO se trata de prevenção em relação ao golpe citado é:

Os malwares, cujo termo é proveniente de “Malicious Software” (software malicioso), são ameaças virtuais desenvolvidas com o intuito de executar atividades maliciosas em computadores e smartphones.

O malware que se caracteriza por manipular o tráfego de um site legítimo para direcionar usuários para sites falsos por meio da técnica de envenenamento do cache DNS é o:

"elemento de uma rede, sendo baseado em software ou em hardware, que controla o tráfego de entrada e saída de informação, através da análise dos pacotes de dados, e assim determinando se eles podem passar ou não, baseando-se em uma série de regras".

Assinale, das alternativas abaixo, a única que identifica corretamente o elemento descrito na definição.

João acessou a sua conta bancária digitando a senha no seguinte teclado virtual:

Alguns dias depois, João percebeu que sua conta foi acessada por terceiros.

O ataque spyware que João sofreu foi:

( ) É comum o antivírus colocar em quarentena os vírus que foram detectados.

( ) Trojans e o worms não são possíveis de serem bloqueados com os antivírus.

( ) O firewall é somente considerado como hardware, e nunca como software.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

A autenticação de dois fatores é um método de segurança complementar que exige que o usuário prove sua identidade, o que pode ser feito, por exemplo, por meio do uso de senha e biometria para que seu acesso seja concedido.

Spywares são utilizados para coletar informações pessoais sem o consentimento do usuário.

Uma característica dos adwares é a emissão de falsos avisos, geralmente por meio de pop-ups que avisam que o dispositivo foi comprometido. Trata-se de um golpe que incita medo e pânico na vítima, de forma a induzi-la a acessar um site ou baixar um software malicioso.

Julgue o item a seguir, relativos a noções de pragas virtuais e aplicativos para segurança.

O tipo de malware caracterizado por tornar inacessíveis os

dados de usuários armazenados em um equipamento, por

meio de criptografia, e que geralmente requer acesso a rede

para se instalar e executar é denominado ransomware.