Questões de Concurso

Sobre segurança da informação em noções de informática

Foram encontradas 5.617 questões

Em relação à pesquisa na Internet e aos aplicativos para a segurança da informação, julgue o item seguinte.

O antispyware é, exclusivamente, projetado para remover vírus de um sistema operacional.

Coluna 1

1. Vírus.

2. Spyware.

3. Worm.

Coluna 2

( ) Programa que se anexa a outros para ser executado normalmente, sem que o usuário perceba, causando estragos pequenos ou grandes.

( ) Tipo de software que pode trazer problemas, instalando-se nos computadores para monitorar a atividade do internauta e usar as informações para fins de marketing.

( ) Consiste em programas de computador independentes que se copiam de um computador para outro por meio de uma rede.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Qual das alternativas a seguir representa a melhor prática para evitar a perda de dados importantes na empresa?

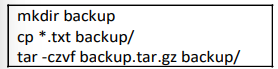

Marque a alternativa que represente exatamente o que esta sequência de comandos realiza.

I- A engenharia social só pode ser realizada por hackers altamente qualificados e técnicos, excluindo assim qualquer possibilidade hackers de ser empregada por indivíduos comuns.

II- A engenharia social é uma técnica utilizada para manipular pessoas a fim de obter informações confidenciais ou acesso não autorizado a sistemas.

III- A engenharia social é um método exclusivo de ataque cibernético que não envolve interação humana.

IV- Os ataques de engenharia social podem ocorrer por meio de diversos canais, como e-mails, telefonemas, mensagens de texto e redes sociais.

É CORRETO o que se afirma apenas em:

Acerca do programa de navegação Mozilla Firefox, em sua versão mais atual, dos conceitos de organização e de gerenciamento de programas e das noções de vírus, worms e pragas virtuais, julgue o item a seguir.

Cryptojacking é um tipo de malware que tenta assustar os usuários para que tomem alguma ação, como pagar por um software inútil.

Acerca do programa de navegação Mozilla Firefox, em sua versão mais atual, dos conceitos de organização e de gerenciamento de programas e das noções de vírus, worms e pragas virtuais, julgue o item a seguir.

Na técnica conhecida como pretexting, o atacante passa‑se por alguém que a vítima conhece ou em quem ela confia e utiliza‑se desse pretexto para obter informações, como dados bancários.