Questões de Concurso

Sobre segurança da informação em noções de informática

Foram encontradas 5.621 questões

Avalie o fragmento de texto a seguir:

[...] é um software mal-intencionado independente que se replica para se espalhar para outros computadores. Geralmente, ele usa uma rede de computadores para se espalhar, contando com falhas de segurança no sistema de destino para permitir o acesso.

Disponível em: https://www.dell.com/support/kbdoc/pt-pt/000132699/quais-s%C3%A3o-os-diferentes-tipos-de-v%C3%ADrus-spyware-emalware-que-podem-infectar-o-meu-computador#:~:text=. Acesso em 4 jun. 2024.

Assinale a alternativa que apresenta o nome do malware retratado.

O termo malware (combinação das palavras malicious e software) é usado para nomear qualquer programa malicioso no computador, ou dispositivo móvel, conhecido popularmente por vírus. Avalie as afirmativas sobre malwares a seguir:

I- Os malwares escondem-se mascarados como arquivos ou softwares legítimos e, depois de baixados e instalados, alteram o computador e realizam atividades maliciosas sem o conhecimento ou consentimento da vítima.

II- Os malwares coletam dados, como pressionamentos de teclas, hábitos de navegação e até informações de login, os quais, posteriormente, são enviados a terceiros, geralmente criminosos virtuais.

III- Os malwares criptografam dados sigilosos, como documentos pessoais ou fotos, e exigem um resgate para a liberação. Caso a vítima se recuse a pagar, os dados são excluídos.

Assinale a alternativa que apresenta a sequência CORRETA dos malwares mencionados, considerando as afirmativas de cima para baixo.

Existe uma ferramenta de segurança que monitora o tráfego de rede e restringe o tráfego da internet para, de ou em uma rede privada. Ela bloqueia ou permite pacotes de dados seletivamente, tendo como objetivo ajudar a evitar atividades malintencionadas e impedir que qualquer pessoa, dentro ou fora de uma rede privada, realize atividades não autorizadas na web. Assinale a alternativa que apresenta a ferramenta mencionada.

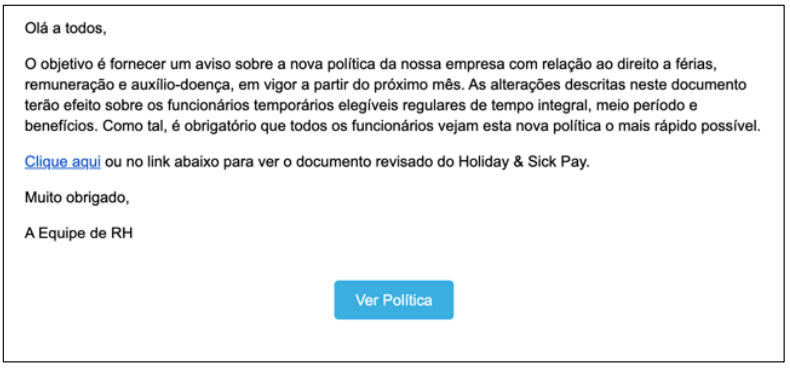

Considere as asserções a seguir sobre os conceitos associados ao ataque representado na figura acima.

I. Um dos objetivos do ataque representado na figura é induzir o usuário a executar um software malicioso, por exemplo, um vírus, um cavalo de Tróia ou um spyware, contaminando o computador da vítima.

II. Um dos pilares para que um número maior de usuários seja afetado pelo ataque representado na figura é denominado “Engenharia Social”, técnica que visa manipulação e explora erros humanos.

III. Duas ferramentas para proteção ao ataque representado na figura são os softwares antivírus e os softwares anti-malware. Os softwares antivírus apresentam abordagem mais holística, abrangendo uma ampla gama de ameaças.

IV. E-mails de remetentes de sua empresa são seguros e podem ser abertos, pois estão na mesma rede social.

Assinale a alternativa que apresenta apenas asserções corretas.

Assinale a alternativa que indica uma boa prática, ao usar tais redes no intuito de proteger suas informações pessoais.

Qual alternativa a seguir melhor descreve o ataque de "phishing"?

“O princípio ________________ assegura que uma pessoa ou entidade não possa negar a autenticidade de uma transação ou comunicação realizada. Enquanto isso, o princípio ________________ assegura que as informações estejam acessíveis para os usuários autorizados quando necessário, evitando interrupções ou períodos prolongados de inatividade”.

“O princípio ________________ garante que as informações sejam acessadas apenas por indivíduos autorizados e que permaneçam protegidas contra acesso não autorizado. Enquanto isso, o princípio ________________ garante que as informações sejam precisas, completas e protegidas contra alterações não autorizadas durante o armazenamento, a transmissão e o processamento”.

“O(a) ____________________ é o processo de transformar informações em um formato ilegível, conhecido como texto cifrado, usando algoritmos matemáticos. Enquanto isso, o(a) ____________________ é um componente de segurança que monitora e controla o tráfego de rede entre uma rede privada e a internet ou outra rede pública”.