A Internet se tornou ferramenta indispensável e permeia noss...

Próximas questões

Com base no mesmo assunto

Ano: 2024

Banca:

UFU-MG

Órgão:

UFU-MG

Prova:

UFU-MG - 2024 - UFU-MG - Médico - Medicina do Trabalho |

Q3082251

Noções de Informática

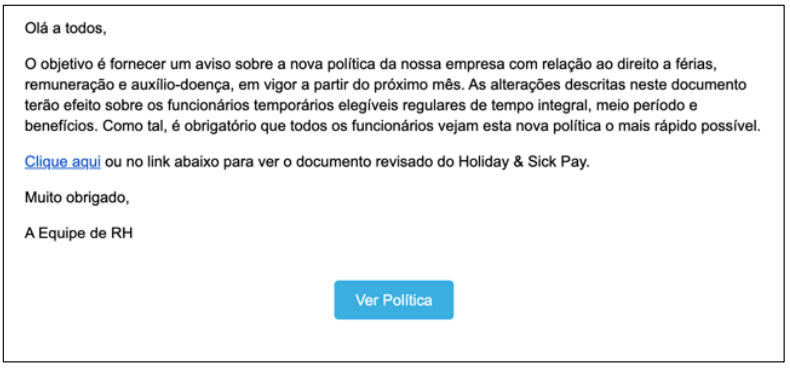

A Internet se tornou ferramenta indispensável e permeia nosso cotidiano, seja em âmbito pessoal quanto

institucional. Os atacantes estão cada vez mais sofisticados, produzindo ataques muito realistas. A figura a

seguir apresenta um clássico tipo de ataque.

Considere as asserções a seguir sobre os conceitos associados ao ataque representado na figura acima.

I. Um dos objetivos do ataque representado na figura é induzir o usuário a executar um software malicioso, por exemplo, um vírus, um cavalo de Tróia ou um spyware, contaminando o computador da vítima.

II. Um dos pilares para que um número maior de usuários seja afetado pelo ataque representado na figura é denominado “Engenharia Social”, técnica que visa manipulação e explora erros humanos.

III. Duas ferramentas para proteção ao ataque representado na figura são os softwares antivírus e os softwares anti-malware. Os softwares antivírus apresentam abordagem mais holística, abrangendo uma ampla gama de ameaças.

IV. E-mails de remetentes de sua empresa são seguros e podem ser abertos, pois estão na mesma rede social.

Assinale a alternativa que apresenta apenas asserções corretas.

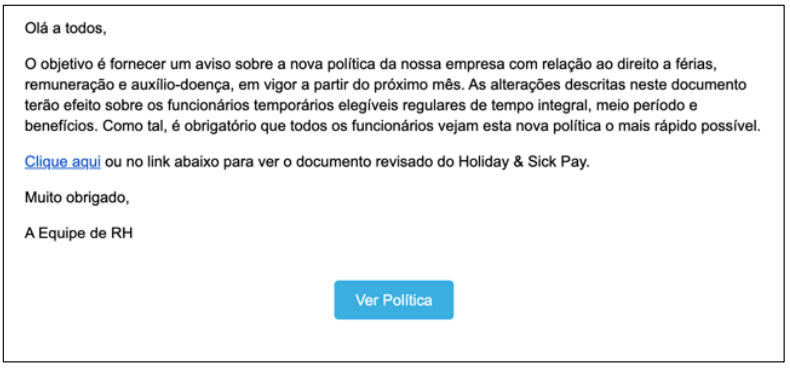

Considere as asserções a seguir sobre os conceitos associados ao ataque representado na figura acima.

I. Um dos objetivos do ataque representado na figura é induzir o usuário a executar um software malicioso, por exemplo, um vírus, um cavalo de Tróia ou um spyware, contaminando o computador da vítima.

II. Um dos pilares para que um número maior de usuários seja afetado pelo ataque representado na figura é denominado “Engenharia Social”, técnica que visa manipulação e explora erros humanos.

III. Duas ferramentas para proteção ao ataque representado na figura são os softwares antivírus e os softwares anti-malware. Os softwares antivírus apresentam abordagem mais holística, abrangendo uma ampla gama de ameaças.

IV. E-mails de remetentes de sua empresa são seguros e podem ser abertos, pois estão na mesma rede social.

Assinale a alternativa que apresenta apenas asserções corretas.