Questões de Concurso

Sobre segurança da informação em noções de informática

Foram encontradas 5.554 questões

Analise as seguintes afirmativas abaixo sobre os objetivos do Firewall:

I - Todo o tráfego de fora para dentro, e vice-versa, passa por um firewall.

II - Somente o tráfego autorizado, como definido pela política de segurança local, poderá passar.

III- Próprio firewall é imune à penetração.

Estão CORRETAS as afirmativas:

Acerca de proteção e segurança da informação, julgue o seguinte item.

Programas anti-spyware usam basicamente mecanismos

de análise comportamental, análise heurística e inteligência

artificial para detectar software de spyware instalado

indevidamente em um sistema.

I – Spoofing é um tipo de ataque em que uma pessoa, programa ou computador se disfarça, a fim de ganhar acesso a algum recurso. II – Phishing é um ataque que busca obter informações financeiras pessoais ou privativas por meio do uso de domínio falso. III – Pharming é um tipo de fraude em que um invasor tenta enganar a vítima para que forneça informações particulares.

Está CORRETO o que se afirma em:

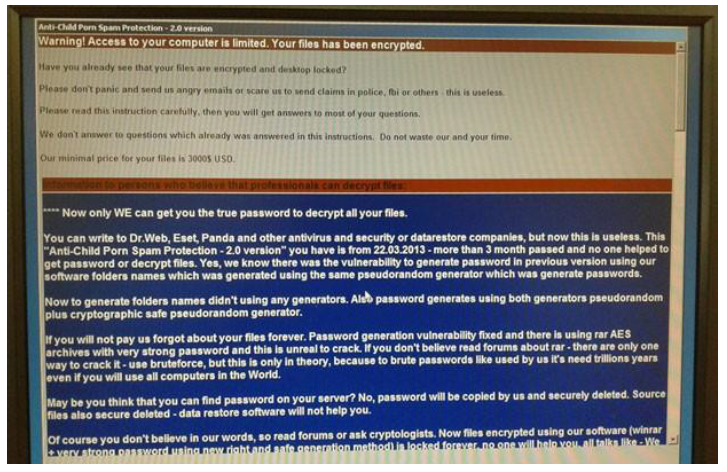

Praga 'sequestra' computador e pede US$ 3 mil de resgate no Brasil

Arquivos são criptografados com senha de 256 caracteres.

Fraude afeta servidores com Windows e tem origem no leste europeu.

Técnicos de informática estão relatando na web que um golpe comum em outras partes do mundo tem feito diversas vítimas no Brasil: o "sequestro" de computadores e arquivos. Esse tipo de ataque bloqueia o sistema ou codifica os arquivos e documentos armazenados, de modo a impedir o acesso, e exige que a vítima entre em contato com o criador do vírus e faça um pagamento para que uma senha seja liberada. Os relatos apontam que o pagamento exigido tem sido de US$ 3 mil a US$ 9 mil (R$ 6,6 mil a R$ 20 mil). Um fórum on-line da Microsoft contém diversas publicações feitas por técnicos que tiveram contato com sistemas afetados. Os computadores infectados são aparentemente servidores em sua maioria. Há suspeita de que a praga estaria entrando no sistema por meio do protocolo de Área de Trabalho Remota (RDP, na sigla em inglês). Uma brecha corrigida pela Microsoft em 2012 e que permite o acesso via RDP sem uso da senha também poderia estar sendo usada para o ataque, juntamente com outra vulnerabilidade semelhante deste ano. Os identificadores técnicos das falhas na Microsoft são MS12-020 e MS13-029. O computador infectado exibe uma tela de "instruções" para a vítima, que afirma em texto claro que ela está sendo vítima de um golpe e que não há meio de recuperar os arquivos sem realizar o pagamento. De acordo com a ameaça, a senha usada para codificar os arquivos teria 256 símbolos, de tal maneira que tentar todas as alternativas poderia levar milhares de anos. Os arquivos codificados estão no formato WinRAR. Depois que os arquivos são convertidos para esse formato, os originais são removidos do sistema. No nome do arquivo codificado está o endereço de e-mail dos criminosos, que terá de ser contatado para fazer o pagamento e obter a senha. Felippe Barros, especialista em segurança da Logical IT, recebeu um chamado de um cliente que foi vítima do ataque. O computador infectado era um notebook, cujo responsável já havia reiniciado e tentado consertar com soluções antivírus. De acordo com Barros, essa não é a atitude correta. "Se não tivesse reiniciado, a chave de criptografia ainda poderia ser achada na memória", explicou. O dinheiro, três mil dólares, foi solicitado para ser pago pelo serviço PerfectMoney.

Disponível em: <http://g1.globo.com/tecnologia/noticia/2013/07/praga-sequestra-computador-e-pede-us-3-mil-de-resgate-no-brasil.html>. Acesso em: 02 mar. 2017.

Por causa do grande aumento de ameaças online, e buscando esclarecer o público brasileiro que acessa a Internet, o Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (cert.br) criou a “Cartilha de Segurança para Internet”. Nela, encontramos diversas definições de formas de vulnerabilidades, golpes, códigos maliciosos e formas de proteção e prevenção contra eles. A definição do caso apresentado na notícia está corretamente descrita em:

Considere as afirmações abaixo, e assinale a alternativa INCORRETA.