Questões de Concurso

Sobre captura de tráfego em redes de computadores

Foram encontradas 134 questões

Julgue o item subsequente, relativo a análise de tráfego.

Para que o Wireshark seja utilizado em um sistema Windows 11, é necessário um driver de dispositivo que, uma vez instalado, permite que qualquer usuário sem poderes administrativos altere configurações da placa de rede no computador em questão.

Julgue o item subsequente, relativo a análise de tráfego.

Quando corretamente configurado, o Wireshark é capaz de gerar gráficos de fluxo entre os elementos de rede que constem na captura de dados de rede.

Um programa analisador de tráfego captura as informações que estão sendo transmitidas em determinada rede e apresenta, de forma detalhada, cada pacote de dados capturado, organizando os pacotes por tipo de protocolo.

Em relação aos firewalls, aos sniffers e ao protocolo FTP, julgue o item.

Os sniffers de rede podem ser utilizados pelos administradores de sistema para testar firewalls e solucionar problemas de rede, entre outros.

Em relação aos firewalls, aos sniffers e ao protocolo FTP, julgue o item.

Um sniffer tem a função de analisar o tráfego de rede para capturar e visualizar pacotes de dados.

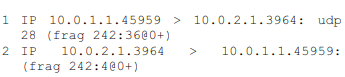

Tendo como referência as informações acima, assinale a opção correta.

1. Um sniffer não necessariamente é malicioso. Esse tipo de software é usado com frequência para monitorar e analisar o tráfego de rede para detectar problemas e manter um fluxo eficiente.

2. Uma forma de se proteger dos sniffers é cifrar todos os dados sigilosos transmitidos on-line.

3. Spyware é um tipo de malware que hackers usam para espionar usuários a fim de conseguir acesso às suas informações.

4. Um software antivírus pode encontrar e remover spyware de seu computador, pois ele geralmente possui uma proteção antispyware.

Assinale a alternativa que indica todas as afirmativas corretas.

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do texto acima.

10.0.0.1:80 > 10.0.0.2:52209 [PSH, ACK] Seq=3 Ack=1 Win=17376 Len=48

10.0.0.1:80 > 10.0.0.2:52209 [PSH, ACK] Seq=51 Ack=1 Win=17376 Len=1

10.0.0.1:80 > 10.0.0.2:52209 [PSH, ACK] Seq=52 Ack=1 Win=17376 Len=2

10.0.0.1:80 > 10.0.0.2:52209 [PSH, ACK] Seq=54 Ack=1 Win=17376 Len=48

10.0.0.2:52209 > 10.0.0.1:80 [ACK] Seq=1 Ack=1 Win=7896 Len=0

10.0.0.2:52209 > 10.0.0.1:80 [ACK] Seq=1 Ack=3 Win=7896 Len=0

10.0.0.2:52209 > 10.0.0.1:80 [ACK] Seq=1 Ack=3 Win=7896 Len=0

10.0.0.2:52209 > 10.0.0.1:80 [ACK] Seq=1 Ack=3 Win=7896 Len=0

10.0.0.2:52209 > 10.0.0.1:80 [ACK] Seq=1 Ack=3 Win=7896 Len=0

10.0.0.1:80 > 10.0.0.2:52209 [ACK] Seq=3 Ack=1 Win=17376 Len=48

Considerando o trecho de captura acima apresentado, julgue o item a seguir.

Os segmentos presentes caracterizam tráfego em volume.

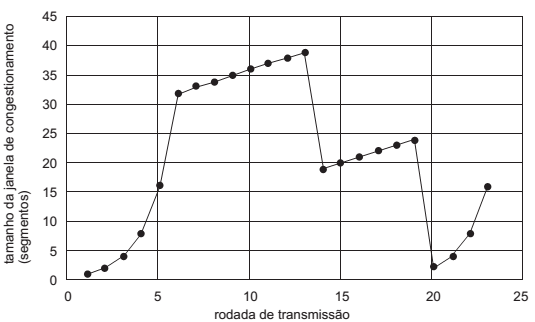

Considere o gráfico abaixo:

KUROSE e ROSS, Redes de computadores e Internet. 5ª ed. Pearson p. 37 c 3. Adaptado.

Supondo-se que o protocolo que gera, aproximadamente, o comportamento registrado no gráfico acima seja TCP Reno,

quais são, aproximadamente, os intervalos de tempo em que, respectivamente, a partida lenta e a prevenção de congestionamento

do TCP estão em execução?

Qual dos abaixo é um sniffer?