Questões de Concurso

Sobre captura de tráfego em redes de computadores

Foram encontradas 134 questões

Julgue o item subsecutivo, em relação à ferramenta SAP Business Objects Enterprise InfoView.

InfoView é uma ferramenta constituída de um software ou hardware que é capaz de interceptar e registrar o tráfego de dados em uma rede de computadores.

Julgue o item que se segue, a respeito de redes de computadores.

O PIM (protocol independent multicast) possui dois cenários de distribuição: o denso, que é uma técnica de repasse de caminho inverso “inundar e podar”; e o esparso, que usa pontos de encontro para definir a árvore de distribuição multicast.

O componente do perímetro de segurança capaz de executar essa tarefa com base na anomalia e na assinatura do tráfego de rede é o:

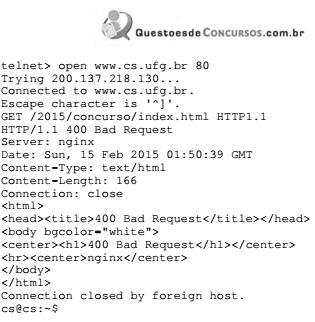

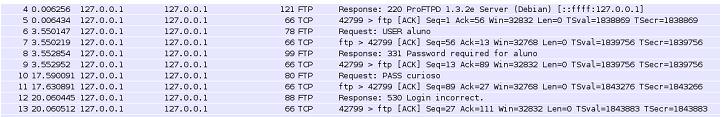

Ao analisar as mensagens, pode-se concluir que

Com base na análise desse trecho capturado, é correto afirmar que:

Essa técnica é denominada: