Questões de Concurso

Sobre gerência de redes em redes de computadores

Foram encontradas 598 questões

auto eth0:1 allow-hotplug eth0:1 iface eth0:1 inet static address 10.42.43.1 netmask 255.0.0.0 network 10.0.0.0 broadcast 10.255.255.255 auto eth0:2 allow-hotplug eth0:2 iface eth0:2 inet static address 200.64.10.16 netmask 255.255.255.0 network 200.64.10.0 broadcast 200.64.10.255

O trecho apresentado permite configurar

Quando uma solicitação de dados é enviada a uma API REST, ela normalmente é feita por meio do protocolo HTTP. Depois que a solicitação é recebida, as APIs projetadas para REST (chamadas de serviços web ou APIs RESTful) retornam mensagens em diversos formatos. Para ser RESTful, a aplicação precisa seguir seis diretrizes de arquitetura. É necessário que ela tenha, dentre outras:

Comunicação ..I.. entre servidor e cliente, ou seja, nenhum conteúdo do cliente é armazenado no servidor entre as solicitações. Em vez disso, as informações sobre o estado da sessão são mantidas com o ..II.. .

Dados que possam ser armazenados em ..III.. para eliminar a necessidade de algumas interações entre o cliente e o servidor.

..IV.. de componentes para que as informações sejam transferidas em um formato padronizado, em vez de específico às necessidades de uma aplicação.

Preenchem, correta e respectivamente, as lacunas I, II, III e IV:

Quanto ao sistema operacional Linux, aos sistemas de arquivos e à administração de redes Linux, julgue o item.

O administrador de uma rede Linux faz uso de

determinadas ferramentas para auxiliá-lo no

gerenciamento da rede, entre elas a ipcalc, que

mostra as configurações e os limites de cada sub-rede.

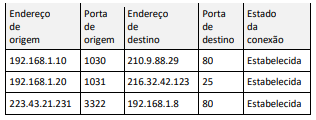

O dispositivo de rede que tem como característica manter uma tabela de conexão, contendo uma entrada para cada conexão estabelecida, é o:

Sobre as tecnologias MPLS (Multi-Protocol Label Switching) e SDWAN (Software-Defined Wide Area Network), é correto afirmar que:

Para descobrir os endereços IP, utilizando comandos simples no terminal destes computadores, o assistente programador deve utilizar no Windows e no Linux, respectivamente, os comandos

Para recuperar as informações por meio do agente de maneira direta, Aurélio deve usar os comandos

Para efetuar o monitoramento corretamente, com base na utilização dessas ferramentas, Roberto deve

Em determinada empresa, um usuário relatou ao suporte de redes que o seu computador não estava com acesso à Internet. Entretanto, os serviços de impressoras em rede estavam funcionando corretamente. O atendente do suporte, ao solicitar ao usuário qual endereço IP estava configurado no computador, teve como resposta o endereço 172.31.10.89 com a máscara 255.255.255.0. O usuário também conseguia acessar o compartilhamento de pastas em um computador na mesma sala.

Sendo o endereçamento IP configurado na rede da

empresa 172.31.10.0/24 e distribuído de forma

dinâmica, assinale a alternativa que apresenta a

causa do problema relatado pelo usuário:

Julgue o item seguinte, relativos à configuração de servidores de DNS e de firewall e à configuração de switches Cisco.

Nos switches Cisco, ao se configurar duas ou mais interfaces

com switchport protected, o tráfego de sinalizações

broadcast, multicast e unicast fica bloqueado somente entre

essas portas.

Julgue o item seguinte, relativos à configuração de servidores de DNS e de firewall e à configuração de switches Cisco.

Um switch Cisco pode ser configurado como switch rota para uma determinada VLAN e como backup para outra VLAN; por exemplo, as instruções a seguir permitem configurar o switch SW-2, respectivamente, como switch rota para a vlan 15 e como backup para a vlan 18.

SW-2(config)# spanning-tree vlan 15 root primary

SW-2(config)# spanning-tree vlan 18 root secondary

Com relação a servidores de aplicação, arquitetura de rede TCP/IP e arquitetura hardware de servidores, julgue o item subsequente.

Se a diretiva HostNameLookups do arquivo de configuração

do Apache Web Server estiver ativada, todas as conexões de

entrada serão resolvidas por DNS reverso: começando com o

número IP, o Apache encontra o nome do host do cliente

consultando o sistema DNS na Internet.

Quanto a gerenciamento de redes de computadores e qualidade de serviço, julgue o item subsequente.

O algoritmo do balde vazado é um método de controle de

congestionamento em que um número variável de

solicitações é temporariamente armazenado e organizado em

uma saída de pacotes com taxa definida, em um modo de

transferência assíncrona; ele é usado para implementar

policiamento e modelagem de tráfego em redes de dados

Ethernet e celular.

Julgue o item a seguir, relacionados a balanceamento de carga e failover.

No Windows, o NLB (network load balancing) permite

gerenciar dois ou mais servidores como um único cluster

virtual de modo a prover alta disponibilidade de servidores

web, incluindo-se recursos internos que podem detectar uma

falha em um nó de cluster ou ainda equilibrar a carga da rede

quando hosts são adicionados.

No gerenciamento de rede, o SNMP define o formato do pacote a ser enviado apenas de um gerente para um agente; o sentido inverso é executado por outro protocolo.