Questões de Concurso

Comentadas sobre protocolo em redes de computadores

Foram encontradas 4.822 questões

Ano: 2014

Banca:

UNIRIO

Órgão:

UNIRIO

Prova:

UNIRIO - 2014 - UNIRIO - Analista Tecnologia da Informação - Rede de Computadores |

Q486951

Redes de Computadores

Sobre o uso da Técnica CIDR no endereçamento IP, o número de endereços IP que podem ser configurados com a 164.146.20.192/26 é igual a

Ano: 2014

Banca:

UNIRIO

Órgão:

UNIRIO

Prova:

UNIRIO - 2014 - UNIRIO - Analista Tecnologia da Informação - Rede de Computadores |

Q486950

Redes de Computadores

Sobre endereçamento IP, o endereço IP que pertence a sub-rede 10.100.100.128 é

Q486938

Redes de Computadores

Em relação à fragmentação de pacotes IP, assinale a afirmativa correta.

Q486936

Redes de Computadores

Em 2014, diversos ataques DDOS foram bem sucedidos, após gerarem grandes volumes de fluxos de dados, que foram conseguidos através da amplificação do tráfego gerado originalmente pelo atacante.

Assinale a opção que apresenta exemplos de protocolos que foram utilizados para gerar esses ataques usando amplificação de tráfego.

Assinale a opção que apresenta exemplos de protocolos que foram utilizados para gerar esses ataques usando amplificação de tráfego.

Ano: 2012

Banca:

CESGRANRIO

Órgão:

LIQUIGÁS

Prova:

CESGRANRIO - 2012 - LIQUIGAS - Profissional Júnior - Análise de Infraestrutura |

Q485473

Redes de Computadores

A arquitetura da Internet é definida por uma suíte de protocolos, dentre os quais encontram-se o TCP e o UDP.

Uma característica comum a esses protocolos é

Uma característica comum a esses protocolos é

Ano: 2012

Banca:

CESGRANRIO

Órgão:

LIQUIGÁS

Prova:

CESGRANRIO - 2012 - LIQUIGAS - Profissional Júnior - Análise de Infraestrutura |

Q485471

Redes de Computadores

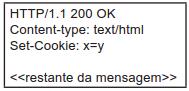

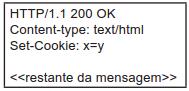

O HTTP é o protocolo usado para transferência de dados entre um cliente e um servidor WEB. Considere o trecho (incompleto) de mensagem codificada com esse protocolo.

Essa mensagem corresponde a conteúdo enviado pelo

Essa mensagem corresponde a conteúdo enviado pelo

Ano: 2012

Banca:

CESGRANRIO

Órgão:

LIQUIGÁS

Prova:

CESGRANRIO - 2012 - LIQUIGAS - Profissional Júnior - Análise de Infraestrutura |

Q485466

Redes de Computadores

Para ajudar a tornar os endereços IPv6 mais fáceis de serem manipulados, o padrão permite fazer a representação desses endereços de forma compacta, sem que se produza interpretação ambígua.

A forma mais compacta de representação do endereço FE80:0000:0000:0000:0202:BEFF:0000:8329 é

A forma mais compacta de representação do endereço FE80:0000:0000:0000:0202:BEFF:0000:8329 é

Ano: 2012

Banca:

CESGRANRIO

Órgão:

LIQUIGÁS

Prova:

CESGRANRIO - 2012 - LIQUIGAS - Profissional Júnior - Análise de Infraestrutura |

Q485465

Redes de Computadores

O File Transfer Protocol (FTP) é utilizado para enviar arquivos de um sistema para outro, sob comando de um usuário autenticado. Para fazer a autenticação, o servidor FTP precisa receber a identificação e a senha do usuário. Para proteger essas informações com criptografia, o cliente FTP deve verificar se o servidor FTP suporta as extensões de segurança, invocando para tanto, explicitamente, o mecanismo de autenticação e de segurança com um determinado comando.

Tal comando é o

Tal comando é o

Ano: 2012

Banca:

CESGRANRIO

Órgão:

LIQUIGÁS

Prova:

CESGRANRIO - 2012 - LIQUIGAS - Profissional Júnior - Análise de Infraestrutura |

Q485462

Redes de Computadores

O IPSec é formado por um conjunto de protocolos que, através de serviços de autenticação e privacidade na camada IP, oferece comunicação segura pela internet. Dentre esses protocolos, há um que lida com a privacidade e também com a autenticação, podendo fazer transporte em modo túnel.

Esse protocolo é o

Esse protocolo é o

Q485012

Redes de Computadores

Ao se configurar um servidor de correio eletrônico, é importante definir quais redes estão autorizadas a utilizar esse servidor para envio de emails (relay). Em um servidor POSTFIX, para permitir apenas que clientes pertencentes à rede classe C 192.168.30.0 possam fazer relay, deve-se colocar a referida rede:

Q485005

Redes de Computadores

Dois roteadores A e B, ligados através de uma comunicação serial, estão configurados para usar o protocolo RIP v1. O roteador A está conectado às redes 10.28.0.0/16 e 10.17.0.0/24. O roteador B está conectado às redes 10.85.0.0/16 e 10.23.60.0/24. Os roteadores conseguem dar ping entre si nas suas interfaces seriais. Porém, eles não conseguem aprender dinamicamente as rotas um do outro. A causa mais provável do problema é:

Ano: 2015

Banca:

CESPE / CEBRASPE

Órgão:

TRE-GO

Prova:

CESPE - 2015 - TRE-GO - Técnico Judiciário - Programação de Sistemas |

Q484164

Redes de Computadores

Julgue o seguinte item, relativo à tecnologia Ajax.

Em um sítio que utilize Ajax para enviar ao servidor dados da senha de cartão de crédito via protocolo HTTP, é possível que pessoa mal-intencionada intercepte os dados transmitidos.

Em um sítio que utilize Ajax para enviar ao servidor dados da senha de cartão de crédito via protocolo HTTP, é possível que pessoa mal-intencionada intercepte os dados transmitidos.

Ano: 2015

Banca:

CESPE / CEBRASPE

Órgão:

TRE-GO

Prova:

CESPE - 2015 - TRE-GO - Técnico Judiciário - Programação de Sistemas |

Q484158

Redes de Computadores

Entre as diversas tecnologias utilizadas para se desenvolver um portal corporativo dinâmico, existem os webservices, que facilitam as trocas de informações entre sistemas. Com referência às tecnologias normalmente empregadas em webservices, julgue o próximo item.

Na busca de um produto em uma loja virtual por meio de um webservice, quando o produto é encontrado, o protocolo HTTP retorna um HTTP/1.1 404, o que facilita o tratamento do pedido no programa cliente.

Na busca de um produto em uma loja virtual por meio de um webservice, quando o produto é encontrado, o protocolo HTTP retorna um HTTP/1.1 404, o que facilita o tratamento do pedido no programa cliente.

Ano: 2015

Banca:

CESPE / CEBRASPE

Órgão:

TRE-GO

Prova:

CESPE - 2015 - TRE-GO - Técnico Judiciário - Programação de Sistemas |

Q484145

Redes de Computadores

Julgue o item a seguir, a respeito de arquitetura, protocolos e serviços de redes de comunicação.

As portas identificadas com valores inferiores a 1.024 são destinadas ao uso de serviços padronizados; entre estes, o serviço denominado IMAP, que oferece recursos para compartilhamento de impressoras em uma rede.

As portas identificadas com valores inferiores a 1.024 são destinadas ao uso de serviços padronizados; entre estes, o serviço denominado IMAP, que oferece recursos para compartilhamento de impressoras em uma rede.

Ano: 2014

Banca:

CETRO

Órgão:

AEB

Prova:

CETRO - 2014 - AEB - Tecnologista Júnior - Desenvolvimento Tecnológico |

Q483879

Redes de Computadores

O protocolo IP de segurança, mais conhecido como IPsec, pode ser utilizado para criar

Ano: 2014

Banca:

UFSBA

Órgão:

UFSBA

Prova:

UFSBA - 2014 - UFSBA - Analista de Tecnologia da Informação |

Q483440

Redes de Computadores

Marque C,se a proposição é verdadeira; E, se a proposição é falsa.

Quando se fecha um túnel VPN entre um cliente e um servidor utilizando o Protocolo de Segurança IP (IP Security Protocol-IPsec), todas as informações,a partir da camada de rede para cima, ficam criptografadas, protegendo, dessa forma, os dados trafegados pelas aplicações durante o caminho na rede, com exceção apenas das portas de origem e destino da camada de transporte, já que tal informação é necessária para a entregados pacotes para as aplicações correspondentes no destino.

Quando se fecha um túnel VPN entre um cliente e um servidor utilizando o Protocolo de Segurança IP (IP Security Protocol-IPsec), todas as informações,a partir da camada de rede para cima, ficam criptografadas, protegendo, dessa forma, os dados trafegados pelas aplicações durante o caminho na rede, com exceção apenas das portas de origem e destino da camada de transporte, já que tal informação é necessária para a entregados pacotes para as aplicações correspondentes no destino.

Q483292

Redes de Computadores

No postfix, para melhor segurança, pode-se implementar o método de autenticação SMTP, o qual requer que clientes de e-mail enviem um nome de usuário e uma senha ao servidor SMTP durante o diálogo SMTP, e, se a autenticação foi bem-sucedida, eles poderão começar a retransmitir.

No arquivo de configuração que controla o daemon do postfix, o parâmetro que deve ser alterado para que o mecanismo de autenticação seja habilitado é:

No arquivo de configuração que controla o daemon do postfix, o parâmetro que deve ser alterado para que o mecanismo de autenticação seja habilitado é:

Q483289

Redes de Computadores

Em um servidor Ldap, pode-se utilizar a porta padrão 389 para suportar sessões criptografadas e não criptografadas, dependendo da solicitação do cliente, através do seguinte mecanismo:

Q483271

Redes de Computadores

Levando em consideração o endereço 172.22.3.65, referente às redes ipv4, no qual existem redes públicas e privadas, assinale a opção que apresenta a classe a que pertence esse endereço e se é público ou privado.

Q483266

Redes de Computadores

O endereço de broadcast da rede a que pertence o endereço IP 145.77.88.4/22 é: