Questões de Redes de Computadores - Protocolo para Concurso

Foram encontradas 5.100 questões

Essa funcionalidade é conhecida como:

Nesse sentido, analise os itens a seguir.

I. O protocolo SSH (Secure Shell) permite a realização de autenticação em dispositivos de rede por meio do uso de criptografia. Por padrão, seus servidores utilizam a porta TCP 23 para conexão.

II. O protocolo FTP (File Transfer Protocol) realiza a transferência de arquivos de forma segura por meio do uso de criptografia. Por padrão, seus servidores utilizam a porta 21 para controle da conexão e a porta 20 é usada na transferência de dados. III. O protocolo SNMP (Simple Network Management Protocol) permite o monitoramento de uma série de informações de dispositivos de rede. Por padrão, dentre as portas utilizadas por seus servidores estão as portas UDP 161 e UDP 162.

Está correto somente o que se afirma em:

Sabendo-se que esse pacote também transmitiu uma informação útil de 8 bytes, é correto afirmar que o pacote IP transmitido:

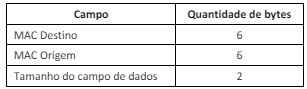

De acordo com o padrão 802.3, o cabeçalho do quadro Ethernet possui 14 bytes classificados de acordo com a tabela a seguir.

Com relação ao quadro Ethernet capturado, é correto afirmar que:

Nesse contexto, a respeito do IPv6, é correto afirmar que:

Nesse contexto, o protocolo sem fio muito usado em dispositivos de casa inteligente, principalmente pela facilidade de transmitir pequenos pacotes de dados, com baixo consumo de energia e que não depende do Wi-Fi para funcionar, é o:

A respeito do endereço especial de Loopback e suas representações em IPv6 e IPv4, é correto afirmar que:

Nesse contexto, o menor comprimento possível de um cabeçalho IPv4, em bytes, é:

Assinale a alternativa que apresenta um possível acesso a um servidor de e-mail, em sua porta padrão originalmente definida no protocolo SMTP.

Esta funcionalidade é a

Esse serviço é o

Na configuração dos roteadores com o RIP, foi realizado, com o propósito de se evitar que as informações de roteamento retornem pelo mesmo caminho, a aplicação de um conceito denominado

Esse método de autenticação é o