Questões de Redes de Computadores - Protocolo para Concurso

Foram encontradas 5.100 questões

O comando precedente, quando executado no Red Hat Enterprise Linux com direitos de root, permite

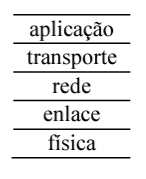

No modelo de protocolos TCP/IP de cinco camadas mostrado na tabela precedente, os protocolos auxiliares de suporte RARP e ICMP são utilizados na camada

No que se refere ao protocolo de comunicação modbus, julgue o item a seguir.

O protocolo modbus é baseado no modelo de comunicação

mestre-escravo, no qual apenas o único dispositivo mestre

pode inicializar a comunicação.

No que se refere ao protocolo de comunicação modbus, julgue o item a seguir.

O protocolo modbus exige do dispositivo mestre que a comunicação seja sempre em broadcast.

“_________ é um protocolo do conjunto TCP/IP usado para monitorar e gerenciar dispositivos como servidores, storages, roteadores e switches. Esse protocolo coleta, organiza e envia dados dos elementos de uma rede IP, auxiliando na identificação de eventuais falhas.”

I. É certo afirmar que dentro da camada de Aplicação na arquitetura TCP/IP, são utilizados protocolos como: TELNET (Terminal Virtual); FTP (File Transfer Protocol); SMTP (Send Mail Transfer Protocol); UDP (User Datagram Protocol) e HTTP (Hypertext Transfer Protocol).

II. É certo afirmar que, dentro da camada Transporte na arquitetura TCP/IP, operam os protocolos como: DNS (Domain Name System) e TCP (Transmission Control Protocol), cujo propósito é assegurar a interação entre dois hosts.

Marque a alternativa CORRETA:

“A criptografia é uma ferramenta fundamental na segurança, pois pode garantir confidencialidade de dados (às vezes chamada de privacidade), autenticação de mensagens integridade de dados, além de evitar ataques de repetição. Em essência, um remetente aplica criptografia para embaralhar os bits da mensagem de tal maneira que apenas o destinatário possa decodificá-los. Alguém que intercepte uma cópia da mensagem criptografada não será capaz de extrair a informação.”

COMER, Douglas E. Redes de Computadores e Internet. Porto Alegre: Grupo A, 2016. p. 451.

Dos protocolos listados a seguir, o que permite a transferência de dados de forma segura utilizando criptografia é o

Suponha que Rodolfo precise verificar a conexão de rede entre dois hosts. Para isso, ele executa o comando ping www.google.com -c 5, o qual apresenta o resultado exposto na imagem a seguir.

|

PING www.google.com (142.250.79.164): 56 data bytes 64 bytes from 142.250.79.164: icmp_seq=0 ttl=56 time=49.706 ms 64 bytes from 142.250.79.164: icmp_seq=1 ttl=56 time=56.585 ms 64 bytes from 142.250.79.164: icmp_seq=2 ttl=56 time=55.709 ms 64 bytes from 142.250.79.164: icmp_seq=3 ttl=56 time=47.623 ms 64 bytes from 142.250.79.164: icmp_seq=4 ttl=56 time=55.844 ms --- www.google.com ping statistics --- 5 packets transmitted, 5 packets received, 0.0% packet loss round-trip min/avg/max/stddev = 47.623/53.093/56.585/3.688 ms |

Sobre o funcionamento do comando ping, é correto afirmar que

O MIB2 (Management Information Base, versão 2) é o segundo componente usado em gerenciamento de rede. Cada agente tem seu próprio MIB2, que é uma coleção de todos os objetos que o gerente pode gerenciar. Os objetos no MIB2 são classificados sob dez diferentes grupos.

FOROUZAN, Behrouz A. Protocolo TCP/IP. Porto Alegre: Grupo A, 2010.

Sobre os objetos citados no texto, é correto afirmar que o objeto

Complete a sentença abaixo com as informações apropriadas.

Um endereço IP é, tipicamente, formado por 32 bits (4 bytes), em que cada byte é chamado de __________, ou seja, o endereço IP é formado por ____________, cada um representado por uma ___________. O endereço IP funciona como o identificador lógico para uma interface de rede. Ele identifica em qual ___________ a máquina está e qual o ______________ da máquina naquela rede. Assim, o endereço IP ______________ à medida que deslocamos o _____________ de uma rede para outra.

O Departamento de Defesa dos Estados Unidos (DOD) desenvolveu o modelo de referência TCP/IP, baseado no modelo de referência OSI. Cada uma de suas respectivas camadas possui seu conjunto de protocolos. Nesse sentido, o protocolo ICMP é utilizado em qual camada da arquitetura TCP/IP?

Identifique a alternativa que melhor retrata uma diferença real entre os protocolos TCP e UDP, além de exemplificar um contexto CORRETO de aplicação desses protocolos:

Ferramentas de monitoramento de redes, servidores e serviços verificam o funcionamento de cada serviço e equipamento disponível numa rede. Nesse sentido, podemos citar uma ferramenta de monitoramento chamada Zabbix. Esta ferramenta permite ao administrador de redes tomadas de decisões, suporte e manutenção rápida. Para disponibilizar essas informações ao administrador de redes, qual o protocolo padrão de monitoramento e gerenciamento de redes utilizado pelo Zabbix?

O processo de transferência de uma mensagem de e-mail ocorre em três fases: estabelecimento de conexão, transferência de e-mail e encerramento de conexão. Para tanto, faz-se necessário o uso do protocolo SMTP (Simple Mail Transfer Protocol), que cria uma conexão TCP para o envio de e-mail. Quais são as portas comumente utilizadas pelo SMTP?

Caso um programador de software deseje desenvolver um novo navegador para internet, o principal protocolo no qual esse novo navegador deve focar é o