Questões de Redes de Computadores - Protocolo para Concurso

Foram encontradas 5.100 questões

Com relação aos protocolos SNMPv2 e SNMPv3 e suas características, julgue o item a seguir.

No SNMPv3, o USM (User-based Security Model) permite a

verificação de integridade dos dados nas mensagens trocadas

entre o gerenciador SNMP e o agente SNMP.

Com relação aos protocolos SNMPv2 e SNMPv3 e suas características, julgue o item a seguir.

A estrutura SNMPv3 adota muitos componentes que foram

criados no SNMPv2, com exceção dos tipos de PDU e

formato de PDU, que no SNMPv3 são totalmente diferentes

do SNMPv2.

Com base no trecho precedente, julgue o item que se segue, a respeito de HTTP.

ETag é um identificador para uma versão específica de um

recurso.

Com base no trecho precedente, julgue o item que se segue, a respeito de HTTP.

Na primeira linha do trecho apresentado, o número 200

significa que a conexão HTTP teve êxito.

Acerca das características dos protocolos TCP e UDP, julgue o item subsequente.

UDP é um protocolo não orientado a conexão, portanto, no

fluxo da comunicação, cada datagrama UDP é dependente do

anterior.

Acerca das características dos protocolos TCP e UDP, julgue o item subsequente.

O TCP, por ser orientado à conexão, divide os dados a serem

transmitidos em pequenos blocos, sem identificação, já que

esta tarefa é de responsabilidade do roteador da rede.

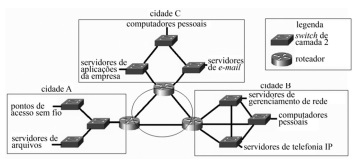

Com base na infraestrutura de rede local apresentada no diagrama precedente, julgue o item que se segue.

O protocolo de roteamentos OSPF (Open Short Path First)

pode ser utilizado para se conectar um novo segmento de

rede ao roteador 0.

Considerando a infraestrutura de redes de computadores apresentada no diagrama precedente, julgue o item a seguir.

Se ocorrer uma queda da conexão entre os roteadores nas

cidades A e B, a rede conseguirá fluir entre essas cidades por

um caminho alternativo, através do roteador na cidade C,

caso os roteadores estejam com uma configuração correta do

protocolo de roteamento.

Acerca de Active Directory, LDAP, interoperabilidade, computação em nuvem e servidores de aplicação, julgue o item subsequente.

O LDAP é interoperável e integra-se nativamente ao

Windows e a outros produtos da Microsoft, além de outros

sistemas e plataformas, como o Kerberos.

Com relação a protocolos, switching e gerenciamento em redes de computadores, julgue o item a seguir.

Nos protocolos de gerenciamento de redes, a árvore SMI é

usada para designar objetos na MIB, tendo os ramos da

árvore, desde a raiz, números e rótulos associados a eles,

chamados de identificadores e descritores de objetos,

respectivamente.

Com relação a protocolos, switching e gerenciamento em redes de computadores, julgue o item a seguir.

Nos projetos de redes de computadores, a multiplexação

estatística é uma questão da alocação de recursos que trata

especificamente de como impedir que um transmissor rápido

envie uma quantidade excessiva de dados a um receptor

mais lento.

Quanto aos procedimentos de segurança e gerenciamento de redes de computadores, julgue o item seguinte.

WPA (wi-fi protected access), especificado no padrão

IEEE 802.11, é o mais antigo algoritmo de segurança de rede

sem fio, e protege apenas os dados (payload) de quadros, ou

seja, os quadros de gerenciamento, de controle e o próprio

cabeçalho de quadros de dados não são protegidos.

Acerca da segurança da informação, julgue o seguinte item.

O IPSec (Internet protocol security) é um protocolo de

comunicação que busca fornecer integridade em detrimento

da confidencialidade e sem o emprego de técnicas de

autenticação de dados na camada IP, tal protocolo visa à

comunicação protegida em redes IP com algoritmos que

garantem pouco processamento e baixa latência.

No que se refere ao H.323 e ao SIP (session initiation protocol), julgue o item a seguir.

Uma das características do protocolo SIP é sua capacidade

de gerenciamento de falhas nos dispositivos que participam

de uma sessão. Essa capacidade é implementada nos

servidores de registro e permite que o proxy detecte falhas

em agentes SIP, mesmo em caso de falha do próprio proxy.

No que se refere ao H.323 e ao SIP (session initiation protocol), julgue o item a seguir.

Entre os componentes do SIP, incluem-se o UAC (user agent

client) e o UAS (user agent server). Um telefone SIP

constitui exemplo de UAC e, nessa condição, pode originar

ou terminar uma sessão SIP.

No que se refere ao H.323 e ao SIP (session initiation protocol), julgue o item a seguir.

Tanto o RTP quanto o RTCP podem ser empregados em

conjunto com o SIP e, também, com o H.323,

respectivamente, para a transmissão em tempo real de

streaming de mídia e para o envio de informação de controle

e de parâmetros de qualidade de serviço, entre outras

funcionalidades.

No que se refere ao H.323 e ao SIP (session initiation protocol), julgue o item a seguir.

Tanto o SIP quanto o H.323 permitem o emprego de

CODEC, bem como a instalação de um firewall. Entre os

CODECS utilizados no H.323, há os que implementam a

técnica ADPCM, o que permite a transmissão de VoIP a

diferentes taxas de transmissão de dados.

Julgue o item subsequente, relativo a conceitos, serviços e tecnologias relacionados a Internet e correio eletrônico, a spyware e criptografia.

O protocolo FTP é amplamente utilizado nas versões mais

recentes dos navegadores Chrome e Edge.

A respeito do TCP/IP, julgue o item subsequente.

O protocolo TCP é considerado orientado a conexão, pois

estabelece uma conexão e garante a entrega dos dados.

A respeito do TCP/IP, julgue o item subsequente.

O protocolo SSL/TLS opera na camada de transporte do

modelo TCP/IP, criptografando dados diretamente entre os

protocolos TCP e IP.