Questões de Concurso Comentadas sobre redes de computadores

Foram encontradas 18.625 questões

I. Diferentemente do que ocorre em VPNs, uma conexão DirectAccess é sempre bidirecional. II. A conexão via DirectAccess de dispositivos Windows à rede corporativa é, da mesma forma que em VPNs, iniciada pelo usuário do dispositivo, mesmo quando não existe autenticação forte de usuário habilitada. III. A comunicação via DirectAcess ocorre mediante o uso exclusivo do protocolo IPV6, usando tecnologias de transição e tradução quando necessário interagir com dispositivos operando com outros protocolos.

Quais estão corretas?

( ) O protocolo DHCP é um protocolo de cliente/servidor que fornece automaticamente um host ip (protocolo IP) com seu endereço IP e outras informações de configuração relacionadas, como a máscara de sub-rede e o gateway padrão. ( ) O protocolo de e-mail IMAP funciona entrando em contato com seu serviço de e-mail e baixando todas as suas novas mensagens dele. Depois que eles são baixados em seu computador ou Mac, são excluídos do serviço de e-mail. ( ) SSL é um tipo de segurança digital que permite a comunicação criptografada entre um domínio de site e um navegador. ( ) O protocolo SNMP é o responsável por garantir que os e-mails que você envia diariamente cheguem aos destinatários. ( ) LDAP é um protocolo que ajuda os usuários a localizar dados sobre organizações, pessoas, autenticar acessos de usuários e muito mais.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

I. A Base para Administração de Informações (MIB) contém um conjunto padrão de dados de controle e estatístico sobre o status do agente.

II. A mensagem Get-Request atualiza uma ou mais variáveis no agente.

III. Os agentes do SNMP normalmente escutam na porta UDP 161 e as mensagens traps são recebidas na porta 162 do servidor.

IV. Utiliza a notação padrão ASN.1 que descreve as estruturas de dados para representação, codificação, transmissão e decodificação dos dados.

Está correto o que se afirma APENAS em

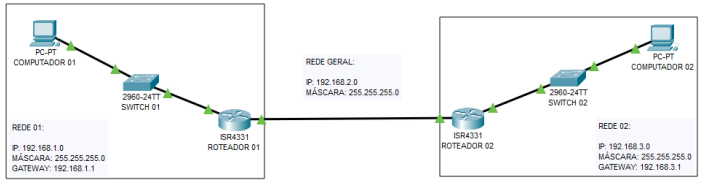

Analise a topologia da figura abaixo.

O PC-A ao transmitir um pacote ao Servidor WWW, adiciona, respectivamente, os endereços MAC e IP de destino

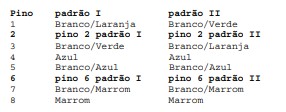

O padrão I, o padrão II, as cores dos pinos 2 e as cores dos pinos 6 de cada padrão são, correta e respectivamente,