Questões de Concurso Sobre redes de computadores

Foram encontradas 20.099 questões

Com o início da tecnologia Wi-Fi, com o objetivo de fornecer um padrão de segurança, alguns protocolos de segurança foram desenvolvidos.

Assinale a alternativa que indica corretamente o protocolo em que se iniciou o uso da criptografia AES (Advanced Encryption Standard).

Este protocolo possui dois componentes que são:

Ao definirmos um virtual host baseado em nomes, qual serviço no servidor deve ser configurado em paralelo, para que o acesso aos sites sejam feitos por nomes diferentes?

Este ataque recebe o nome de:

Assinale a alternativa que indica o parâmetro correto do comando ifconfig que permitirá visualmente ver que uma placa eth0 está com um alias adicionado corretamente.

No que se refere à certificação digital e à VPN, julgue o item.

A VPN é uma rede física que permite que duas ou mais

redes se conectem, por meio de túneis, de forma segura,

utilizando um canal privado de comunicação.

No que se refere à certificação digital e à VPN, julgue o item.

A principal característica da topologia de VPN conhecida

como host-gateway é o fato de que, para realizar a

comunicação entre dois microcomputadores separados

fisicamente, ambos devem estar na mesma rede.

Quanto aos princípios básicos de roteamento e às redes wireless, julgue o item.

Devido a incompatibilidades na comunicação, como, por

exemplo, os problemas de interferência, os dispositivos

802.11a não conseguem operar na faixa de 5 GHz.

Quanto aos princípios básicos de roteamento e às redes wireless, julgue o item.

Os padrões de redes sem fio 802.11a e 802.11g podem

suportar uma taxa de transmissão de até 54 Mb/s.

Quanto aos princípios básicos de roteamento e às redes wireless, julgue o item.

A maior desvantagem do roteamento estático é a

complexidade para realizar a configuração.

Quanto aos princípios básicos de roteamento e às redes wireless, julgue o item.

Os protocolos de roteamento dinâmico são usados para

facilitar a troca de informações de roteamento entre os

equipamentos de interconexão conhecidos como

roteadores.

Quanto aos princípios básicos de roteamento e às redes wireless, julgue o item.

Uma tabela de roteamento é uma estrutura de dados

que tem como finalidade armazenar informações de

roteamento adquiridas de origens diferentes.

A grande maioria das pequenas e médias empresas utilizam o cabeamento estruturado, já que não há fatores, como o custo, por exemplo, que as impeçam de utilizá-lo.

Julgue o item, referente ao equipamento de interconexão, utilizado em redes de computadores, e ao cabeamento estruturado.

Cabeamento estruturado é um conceito que redefine a

forma como os cabos de dados são utilizados. Esse

conceito não se aplica a locais como órgãos públicos e

residências, apenas às empresas.

Julgue o item, referente ao equipamento de interconexão, utilizado em redes de computadores, e ao cabeamento estruturado.

Ao enviar o quadro somente para o host requisitante, o

switch faz uma comutação puramente física entre os

hosts de origem e destino, isolando as demais portas

desse processo.

Julgue o item, referente ao equipamento de interconexão, utilizado em redes de computadores, e ao cabeamento estruturado.

Julgue o item, referente ao equipamento de interconexão, utilizado em redes de computadores, e ao cabeamento estruturado.

Os equipamentos básicos de conectividade em uma rede

devem proporcionar, entre outras funções, velocidade e

performance de transmissão de informação.

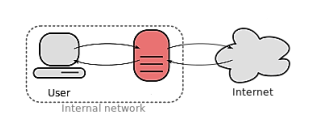

Existe um tipo de servidor que age como um intermediário para requisições de clientes solicitando algum serviço, como um arquivo, conexão, página web ou outros recursos disponíveis de um servidor diferente. Dada a figura a seguir, identifique esse tipo de servidor que está sem o devido nome técnico.

1. CIFS 2. LDAP 3. SSH

A. Usado principalmente para fornecer acesso compartilhado a arquivos, impressoras e portas seriais. B. Protocolo de rede criptográfico para operação de serviços de rede de forma segura sobre uma rede insegura. C. Padrão de indústria para acessar e manter serviços de informação de diretório distribuído sobre uma rede de Protocolo da Internet (IP).