Questões de Concurso Sobre redes de computadores

Foram encontradas 20.099 questões

"Com a chegada das ______ e do padrão ______, as SANs convergentes podem usar infraestruturas mistas, baseadas em cobre ou fibra sem a distinção IP ou FC via ethernet."

Assinale a alternativa que preencha correta e respectivamente as lacunas.

(1) classe A (2) classe B (3) classe C

(A) 255.255.0.0 (B) 255.0.0.0 (C) 255.255.255.0

(1) Saída do Edifício - OF (Output Facilities). (2) Área de Trabalho - WA (Work Area). (3) Entrada do Edifício - EF (Entrance Facilities). (4) Rede Primária ou Cabeamento Vertical - BC (Backbone Cabling).

Da relação apresentada:

( ) Uma VPN tecnicamente não pode ser construída sobre uma rede pública, como a Internet. ( ) Para permitir que a VPN tenha um tráfego rápido nunca seus dados são criptografados. ( ) O protocolo SSL (Secure Sockets Layer) jamais é utilizado especificamente em uma VPN.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

"Os Servidores de Correio fazem uso normalmente de três protocolos para o envio e recebimento de mensagens eletrônicas, que são especificamente os protocolos: ______"

Assinale a alternativa que preencha corretamente a lacuna.

1. Foi concebido para ser uma barreira entre uma intranet/LAN (rede interna) e a Internet (redes externas). 2. São equipamentos de hardware utilizados para o direcionamento de pacotes entre diversas redes, conectando essas redes também à Internet. 3. Alterna quadros de dados, mantendo uma tabela de endereços de Media Access Control (MAC) que foram identificados pelos equipamentos conectados em cada porta.

Relacione as duas colunas quanto as redes de computadores LAN, MAN, WAN de acordo com a sua área de cobertura geográfica.

(1) LAN

(2) MAN

(3) WAN

(A) usada tipicamente em um campus, ou uma cidade.

(B) abrange países e continentes como a Internet.

(C) cobrem uma área geográfica pequena.

A. Física B. Apresentação C. Transporte D. Rede

A qual tipo de firewall a descrição acima está se referindo?

I - VPNs criptografam todos os dados que você envia pela internet.

II - VPN também protege sua privacidade.

III - VPNs bloqueiam sites maliciosos, anúncios e trackers.

Estão corretas as afirmações:

Coluna 1

1. Brute Force. 2. Denial of Service. 3. Scan. 4. Sniffing.

Coluna 2

( ) Efetua buscas minuciosas em redes, com o objetivo de identificar computadores ativos e coletar informações sobre eles, como, por exemplo, serviços disponibilizados e programas instalados, possibilitando associar possíveis vulnerabilidades.

( ) Utiliza um computador para tirar de operação um serviço, um computador ou uma rede conectada à Internet.

( ) Adivinha, por tentativa e erro, um nome de usuário e senha e, assim, executa processos e acessa computadores e serviços em nome e com os mesmos privilégios deste usuário.

( ) Inspeciona os dados trafegados em redes de computadores, por meio do uso de programas específicos, com o objetivo de capturar informações sensíveis como senhas e números de cartão de crédito.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

A lacuna acima é preenchida por:

É CORRETO afirmar que o texto acima faz referência a:

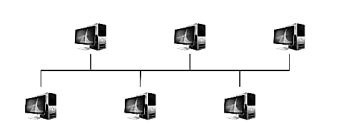

Analise a imagem e responda.

É correto afirmar que a imagem acima representa qual

topologia de rede?