Questões de Redes de Computadores - Segurança de Redes para Concurso

Foram encontradas 1.110 questões

Sobre segurança, analise as afirmações abaixo.

1) Um Firewall é um mecanismo que isola uma rede do resto da Internet por meio da filtragem seletiva de pacotes, usando apenas informações do cabeçalho do pacote.

2) Para garantir que os computadores de uma rede local não sofreram ataques vindos da Internet, é necessária a instalação de Firewalls em todos os computadores da rede.

3) Sobre um servidor Proxy em uma rede local, é possível impor restrições de acesso com base no horário, login, endereço IP da máquina e outras informações, além de bloquear páginas com conteúdo indesejado.

4) Proxy reverso pode encaminhar uma solicitação para um número de porta diferente da porta na qual a solicitação foi recebida originalmente.

Está(ão) correta(s), apenas:

Com relação ao uso de sniffers, analise as afirmativas a seguir:

I. Um sniffer costuma ser utilizado para encontrar outros sniffers presentes em outras máquinas na rede.

II. Podem ser utilizados como fonte de negação de serviço na sub-rede onde operam.

III. A interface de rede deve estar operando em modo promíscuo para que um sniffer funcione adequadamente.

Está correto somente o que se afirma em:

Uma explicação plausível para a situação é:

Sobre o IPSec, assinale se verdadeiro (V) ou falso (F).

I - É um conjunto de padrões utilizados para que possamos garantir uma comunicação segura entre dois ou mais hosts em uma rede;

II - Fornece controle de acesso e integridade dos dados transferidos;

III - Fornece autenticação do host origem;

Estão corretos:

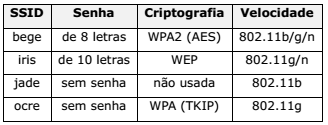

Atente ao que se diz a respeito das redes wifi apresentadas acima.

I. A rede com SSID bege é a mais segura das quatro, pois emprega um protocolo de criptografia forte, ainda que use uma senha curta. II. A rede com SSID ocre é a que tem maior alcance das quatro, pois não suporta dispositivos antigos, que ainda usam o padrão 802.11b. III. As redes com SSID iris e jade são as mais rápidas, pois toda a comunicação com os clientes é feita de modo aberto, sem o custo adicional de criptografar os dados.

É correto o que se afirma somente em

O TACACS pode codificar suas requisições tanto com o UDP quanto com o TCP. Quando as codifica com UDP, ele não utiliza uma porta reservada, mas informa ser possível configurar as portas usadas pelo cliente e pelo servidor.

A respeito de padrões IEEE 802.11, julgue o item a seguir.

O protocolo IEEE 802.11 WEP foi criado para fornecer

autenticação e criptografia de dados entre um hospedeiro e um

ponto de acesso sem fio por meio de uma técnica de chave

compartilhada simétrica.

Com relação ao redirecionamento de tráfego malicioso, julgue o item seguinte.

As principais atribuições de um servidor DNS sinkhole

incluem detectar e analisar comunicações maliciosas vindas da

Internet e direcionadas a servidores corporativos legítimos,

redirecionar esse tráfego e enviar regras para bloqueio prévio

dos endereços IP nos firewalls corporativos.

Julgue o item a seguir, a respeito de endereçamento, modelo OSI e WPA2.

O WPA2 incorpora todos os aspectos da especificação de

segurança para WLAN conhecida como IEEE 802.11i, ainda

que não proveja serviço de autenticação na troca de mensagens

entre um usuário e um AS (authentication server).

A ação implementada para proteger sua rede deve ser: