Questões de Redes de Computadores - Segurança de Redes para Concurso

Foram encontradas 1.110 questões

Uma das soluções preferenciais é o uso do RADIUS para proporcionar AAA (Authentication, Authorization, Accounting).

Ao configurá-lo, deve-se

Um Analista, ao consultar a documentação do Zabbix Appliance (3.0.0) para o sistema operacional Linux (Ubuntu 14.04.3), obteve as informações abaixo.

O Zabbix Appliance utiliza-se do IPTables com as seguintes regras configuradas:

− Portas abertas − SSH (22 TCP)

− Zabbixagent (10050 TCP) e Zabbixtrapper (10051 TCP)

− HTTP (80 TCP) e HTTPS (443 TCP)

− SNMP trap (162 UDP)

− Consultas NTP liberadas (53 UDP)

− Pacotes ICMP limitados a 5 por segundo

− Qualquer situação diferente sendo bloqueada

Considerando os fundamentos de redes de computadores e as informações acima é correto afirmar:

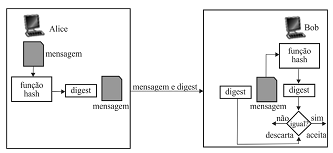

A figura precedente ilustra o esquema do serviço de segurança de

redes denominado

Com relação ao gerenciamento da segurança de redes de computadores, julgue os itens a seguir.

I Uma das formas de pôr fim aos riscos de invasão de intrusos por programas sniffers (farejadores) em uma rede wi-fi é reduzir a emissão dos identificadores de conjunto de serviços SSID (Service Set Identifiers), que identificam os pontos de acesso de uma rede sem fio.

II A técnica War Driving pode ser descrita da seguinte forma: o interessado posiciona seu carro em um local próximo a uma rede wi-fi e tenta interceptar seu tráfego.

III Os ataques por SQL injection são ameaças do tipo malware que utilizam a engenharia social como método de ataque.

IV Em um ataque distribuído de recusa de serviço (DDoS – Distributed Denial-of-Service), usam-se diversos computadores, em locais diferentes, para efetuar falsas requisições de serviço a servidores web ou de rede com o objetivo de sobrecarregá-los e inutilizar a rede.

Estão certos apenas os itens

Analise as ações a seguir:

I. Acessar sites de comércio eletrônico clicando em um link de uma mensagem de e-mail.

II. Pesquisar na Internet referências sobre o site, antes de efetuar uma compra.

III. Realizar compras ou pagamentos por meio de computadores de terceiros.

IV. Não fornecer dados de cartão de crédito em sites sem conexão segura ou em e-mails não criptografados.

São cuidados que se deve ter ao efetuar transações comerciais e acessar sites de comércio eletrônico o que se afirma APENAS em

Um incidente da segurança da informação ocorre quando uma ameaça explora uma vulnerabilidade, afetando alguma das dimensões confidencialidade, integridade e/ou disponibilidade.

A opção que representa um exemplo do conceito de ameaça é:

Uma empresa quer expandir o acesso à Internet para os demais computadores das suas dependências.

Para controlar o acesso de seus computadores e a segurança da rede interna, fazendo com que todos os computadores passem a acessar a Internet através de uma única porta, ela precisará instalar um servidor:

Fábio deseja agregar segurança ao ambiente computacional de sua empresa, que disponibiliza vários serviços na Internet para seus clientes e ambientes exclusivos aos seus parceiros. Ele decidiu implementar IPsec na empresa para acrescentar mais segurança nas transmissões de dados entre empresa e clientes e entre empresa e parceiros. Sabendo que o IPsec tem a capacidade de fornecer privacidade, integridade e autenticidade das informações, Fábio conseguirá agregar muitos benefícios à segurança da empresa. Com relação a tais benefícios, analise os itens a seguir:

I. segurança forte a todo o tráfego que sair do roteador, implementando o IPsec no roteador da empresa;

II. segurança para usuários individuais;

III. firewall resistente ao bypass de todo o tráfego oriundo da Internet que usar IP, visto que o firewall é o único meio de entrada da Internet para a organização;

IV. treinamento dos usuários sobre mecanismos de segurança, emissão ou revogação de material de chave para cada usuário no ingresso e saída da organização, respectivamente, pois o IPsec não é transparente aos usuários finais.

São benefícios do IPsec somente:

Sobre o tema segurança de redes, considere as afirmativas a seguir.

I. No modo transporte do IPSec, todo pacote IP é encapsulado no corpo de um novo pacote IP.

II. Uma das funções de um firewall é filtrar os pacotes que entram e saem de uma rede.

III. VPNs são redes sobrepostas às redes públicas, mas com a maioria das propriedades de redes privadas.

IV. Em um firewall, um gateway atua na camada de aplicação.

Assinale a alternativa correta.