Questões de Redes de Computadores - Segurança de Redes para Concurso

Foram encontradas 1.110 questões

Por questões de segurança e pela possibilidade de haver mais de uma rede em determinado local, cada uma deve receber uma

identificação ou

Por questões de segurança e pela possibilidade de haver mais de uma rede em determinado local, cada uma deve receber uma

identificação ou  , um conjunto de caracteres que, após definido, é inserido no cabeçalho de cada pacote de dados da rede.

, um conjunto de caracteres que, após definido, é inserido no cabeçalho de cada pacote de dados da rede. As lacunas I e II são, correta e respectivamente, preenchidas com

Julgue o próximo item, referente aos protocolos seguros.

O HTTPS, um protocolo seguro para a transmissão de

hipertextos, é executado sobre uma camada que usa o

protocolo SSL/TSL e utiliza a porta 443.

Acerca de firewalls, VPN, IDS e antivírus, julgue o seguinte item.

Ferramentas IDS podem trabalhar simplesmente emitindo

alertas de tentativa de invasão ou aplicando ações com a

finalidade de contra-atacar a tentativa de invasão.

Acerca de firewalls, VPN, IDS e antivírus, julgue o seguinte item.

Os antivírus protegem o computador de ataques de vírus

exclusivamente por meio de escaneamento de vírus conhecidos

em arquivos armazenados.

Acerca de firewalls, VPN, IDS e antivírus, julgue o seguinte item.

Sistemas IDS podem ser implantados de forma que protejam

uma máquina específica ou uma rede de computadores.

A respeito de emprego de tipos diferentes de algoritmos criptográficos, julgue o próximo item.

O uso de uma solução com base em chave privada pode

garantir a autenticidade de um arquivo que trafegue por uma

rede privada ou pública.

A Web Profunda (do inglês, Deep Web) permite que usuários naveguem em sites e acessem conteúdos de forma anônima. A Deep Web é organizada através de redes totalmente independentes entre si, tais como Onion (TOR), I2P, Freenet, Loky, Clos, Osiris etc. Nesse contexto, dadas as seguintes afirmativas,

I. Tor é um browser web que permite navegar na rede TOR.

II. Para navegar na rede TOR, pode-se utilizar quaisquer browsers web, tais como Firefox e Chrome, configurando propriedades de proxy.

III. Existe a possibilidade de trafegar dados na rede TOR de forma criptografada.

verifica-se que está(ão) correta(s)

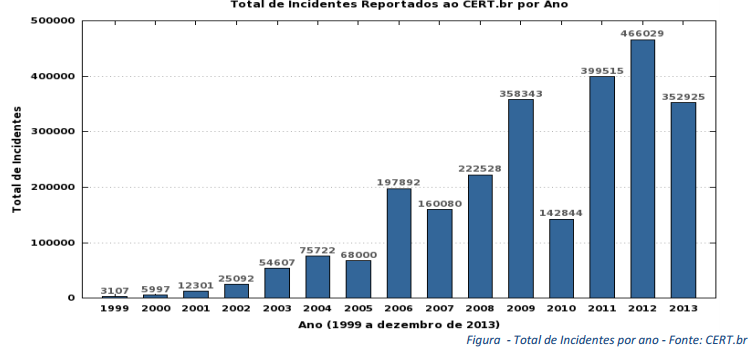

O gráfico estatístico da CERT.br (Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil) aponta uma queda no número de incidentes reportado em 2013 se comparado a 2012, mesmo com o crescimento de usuários e acesso a sites e serviços. Grande parte dessa queda atribui-se à qualidade do serviço, que estão apresentando menor número de vulnerabilidade e ao crescente treinamento dos usuários de internet. Entretanto, a segurança de perímetro ainda continua a ser um dos itens mais delicados na análise de um ambiente computacional corporativo. Baseando-se no conceito de perímetro de segurança lógico e das funcionalidades dos mecanismos de segurança exigidos e disponíveis, assinale a alternativa CORRETA: