Questões de Redes de Computadores - Segurança de Redes para Concurso

Foram encontradas 1.110 questões

No que se refere a rede de dados, julgue o item seguinte.

Hijacker é um pequeno texto que os sítios podem enviar aos

computadores que acessam a Internet para, em visitas

posteriores, o navegador reenviar dados específicos desse

computador ao servidor de páginas web.

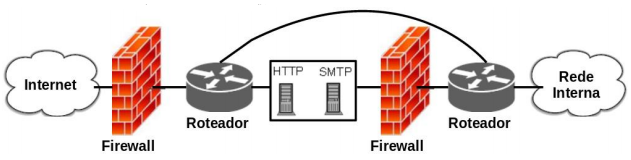

Os profissionais de tecnologia da informação encarregados de administrar os serviços Web e de rede do IFPE necessitam manter-se atualizados e atentos para implantar estratégias com o objetivo de aumentar a segurança da rede Institucional. Considerando esse contexto, analise o projeto de rede apresentado na FIGURA 02, assinalando a única alternativa CORRETA.

FIGURA 02 (exemplo de um projeto de rede).

Julgue o próximo item, acerca dos protocolos Syslog e Microsoft Event Viewer.

O nível de severidade das mensagens do Syslog varia

entre 0 e 7.

Com relação aos protocolos NAC (network access control) e NAP (network access protection), julgue o seguinte item.

O padrão 802.1 X, que é uma forma de NAC, define formas de

encapsulamento do EAP (extensible authentication protocol)

sobre IEEE 802.

No que se refere a algoritmos e protocolos de segurança em redes wireless, julgue o item que se segue.

O protocolo WEP (wired equivalent privacy) não

é considerado seguro, uma vez que por meio de uso dos

vetores de inicialização é possível quebrá-lo.

No que diz respeito à segurança em redes, julgue o próximo item.

Por padrão, um WAF (web application firewall) é capaz

de utilizar as camadas de rede, de transporte e de aplicação

da pilha TCP/IP.

Com relação aos protocolos de redes locais, julgue o item subsequente.

Quando utilizado em uma conexão remota, o protocolo SSH

é capaz de transferir, de forma criptografada, os dados

referentes ao usuário e a senha no momento da autenticação.

I. O ataque de phreaking tenta adquirir informações como nomes de usuários, senhas e informações de cartão de crédito, aparentando ser uma entidade confiável em uma comunicação eletrônica.

II. O ataque de IP spoofing mascara o IP do computador, de modo que o invasor possa conseguir acesso a um servidor, a um computador ou a um sistema.

III. O Keylogging é um tipo de ataque de força bruta, em que os invasores utilizam programas para descobrir as senhas dos usuários.

Assinale:

Um recurso disponível em muitos pontos de acesso e que é importante para aumentar a segurança de redes sem fio é a Filtragem de endereços MAC. Com relação a esse recurso são apresentadas as seguintes proposições:

I – Permite definir quais são os endereços MAC das máquinas autorizadas a se conectar a rede. Desta forma somente os computadores que possuem o endereço MAC da sua placa de rede cadastrado no roteador podem ter acesso à rede sem fio.

II – A ativação dos recursos de Filtragem por endereço MAC evita a técnica de ataque conhecida como Spoofing.

III – Para aumentar a segurança da rede sem fio, deve-se combinar a ativação da Filtragem de endereços MAC com a utilização da WEP, para que os endereços MAC dos equipamentos conectados a rede sejam transmitidos criptografados.

É correto apenas o que se afirma em

1 – Métodos baseados em contenção

2 – Métodos de acesso coordenado sem contenção

( ) ALOHA ( ) CSMA ( ) Polling ( ) Token

A sequência correta dos números da coluna da direita, de cima para baixo, é: