Questões de Redes de Computadores - Segurança de Redes para Concurso

Foram encontradas 1.110 questões

Quando usados no WPA2, os padrões AES e TKIP conferem o mesmo nível de segurança.

As formas de proteger o servidor SMTP contra abusos e ataques incluem não configurar o servidor como relay aberto, implementar a autenticação de usuários e limitar o número de conexões.

Considere que, para a defesa de perímetros na rede do ministério, tenha sido proposta uma solução com o uso dos seguintes dispositivos: firewall de aplicação web (WAF); sistemas de prevenção de intrusão (IPS) em rede; e firewall de filtragem de pacotes stateful. Nesse caso, seria recomendável a colocação do firewall de filtragem na camada mais externa; do WAF na camada mais interna; e de IPS na camada intermediária.

A fim de proteger a segurança da informação do ministério, bem como auxiliar no cumprimento de sua missão de desenvolvedor de políticas públicas em sua área de atuação, o ministério deve se abster de desenvolver sua presença digital nas mídias sociais, bloqueando os acessos dos usuários de níveis operacionais e administrativos intermediários a essas mídias sociais, visando à redução da ocorrência de ataques de engenharia social, de phishing, scams e spams.

Para a segurança na comunicação entre a sede do ministério e suas diversas representações dispersas pelas unidades da federação, é recomendável a adoção de redes virtuais privadas baseadas no IPSEC com modo de transporte. Dessa forma, na eventualidade de captura de tráfego entre o ministério e uma de suas representações por meio de um sniffer, não será possível a identificação dos endereços IP de origem e de destino das conexões TCP estabelecidas nas extremidades da rede, enquanto são garantidas ainda a autenticidade e sigilo dos dados trafegados.

Situação hipotética: Uma ferramenta, ao monitorar o tráfego de uma rede, detectou uma anomalia considerada como um possível ataque. Após essa detecção, a ferramenta enviou ao firewall um pedido de bloqueio do endereço de origem que enviou o tráfego de rede considerado um ataque. Assertiva: Nessa situação, a referida ferramenta é considerada um IPS (intrusion prevention system).

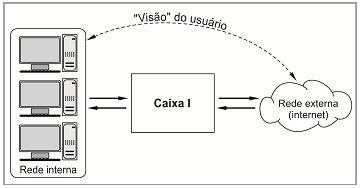

Todo o fluxo de dados necessita passar pela Caixa I. Desta forma, é possível, por exemplo, estabelecer regras que impeçam o acesso de determinados endereços externos ou que proíbam a comunicação entre computadores internos e determinados serviços remotos. Este controle amplo também possibilita o seu uso para tarefas complementares: o equipamento pode registrar o tráfego de dados em um arquivo de log, dentre outras possibilidades. Trata-se de um

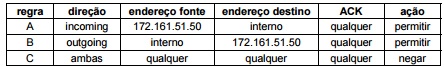

Estas regras

I. A senha é utilizada para gerar chave de criptografia por pacote. II. Utiliza o algoritmo criptográfico CCMP, considerado o mais seguro de todos e que se baseia na versão final do AES. III. Criado pelo consórcio WIFI em 2009. IV. Verifica usuário a partir de senhas, tanto na estação quanto no PA.

Pode-se afirmar que:

I. Os serviços de proxy podem ser bons, mas somente no registro de logs.

II. Os serviços de proxy ficam defasados em relação a serviços que não usam proxy.

III. Os serviços de proxy podem fornecer cache.

IV. Os serviços de proxy podem exigir servidores diferentes a cada serviço.

V. Os serviços de proxy podem fazer uma filtragem inteligente.

VI. Os serviços de proxy,normalmente, exigem modificações em cliente, aplicativos ou procedimentos.

Está correto o que se afirma em:

Coluna I

1. PKI

2. RSA

3. DES

4. WEP

5. Firewall;

Coluna II

( ) Protocolo de Segurança de redes sem fio.

( )Algoritmo de criptografia de chave simétrica.

( ) Infraestrutura de chave pública.

( ) Conjunto de filtros de pacotes e gateway.

( )Algoritmo de chave pública.

A sequência correta é: