Questões de Redes de Computadores - Segurança de Redes para Concurso

Foram encontradas 1.110 questões

I. Redes locais sem fio (WiFi) podem prover grandes velocidades de conexão, mas geralmente tem raios de alcance restritos.

II. Tecnologias como CDMA e GSM não são suportadas na computação móvel.

III. Na computação móvel, é frequente o uso de redes públicas, o que torna mais crítica a questão da segurança da informação.

Assinale:

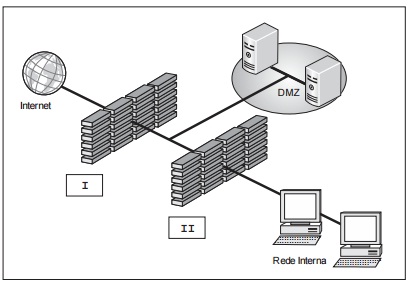

Analisando esta configuração de rede, é correto afirmar:

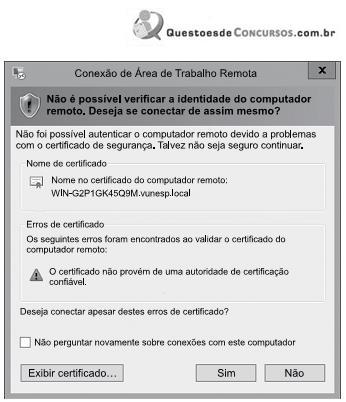

Essa mensagem foi recebida, pois

I O protocolo WEP provê dois métodos de autenticação de dispositivos: CRC-32 para verificação de integridade de dados e o uso do algoritmo RC4, que tem o objetivo de prevenir a leitura dos dados de usuários em trânsito na rede.

II O WEP2 substituiu a chave estática do protocolo WEP de 40 bits por uma chave de 104 bits, mantendo o IV (vetor de inicialização) com 24 bits, informação que “passa em claro" na rede uma vez que precisa ser utilizada no processo de d ecodificação.

III O WPA, embora também baseado no uso do RC4, estendeu o IV (vetor de inicialização) de 24 para 48 bits. Porém, a sua versão mais simples, a WPA-Personal, é baseada no uso de uma chave pré-compartilhada (PSK) que, dependendo do seu tamanho e complexidade, pode ser descoberta através de “ataques de dicionário" .

IV O WPA2, base para o padrão 802.11i, utiliza novos algoritmos de criptografia e integridade, diferentemente dos seus antecessores, como o CCMP, baseado no protocolo AES, com chaves de bloco de 40 bits que dificulta, porém não impede, o êxito tanto de ataques de força bruta, como ataques de reinjeção de pacotes.

Das afirmações, estão corretas

Em redes ethernet, para que seja possível capturar pacotes que não sejam endereçados à própria máquina, Sniffers devem configurar a interface de rede, para trabalhar em modo

Tal comando é o

Em um sítio que utilize Ajax para enviar ao servidor dados da senha de cartão de crédito via protocolo HTTP, é possível que pessoa mal-intencionada intercepte os dados transmitidos.