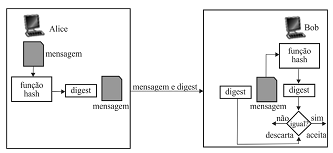

A figura precedente ilustra o esquema do serv...

A figura precedente ilustra o esquema do serviço de segurança de

redes denominado

Comentários

Veja os comentários dos nossos alunos

Letra (c)

A segurança da informação tem cinco horizontes:

1. Confidencialidade

2. Integridade -> garantir que o estado do dado seja alterado só com permissão. Q835402

3. Autenticidade

4. Não repúdio

5. Disponibilidade

Integridade - HASH - Q659525

por que não é a A?

Creio que o enunciado da questão ficou mal redigido

Alternativa correta: C

a), b) e e) ERRADAS: Como se limita a um hash, não é possível verificar a origem.

c) CORRETA: hash é feito para garantir integridade, o que torna a alternativa correta.

d) ERRADA: para isso seria preciso criptografia, o que não é o caso.

Autenticação também está correta já que existe o protocolo HMAC.

In , an HMAC (sometimes expanded as either keyed-hash message authentication code or hash-based message authentication code) is a specific type of (MAC) involving a and a secret . It may be used to simultaneously verify both the and the of a ,

https://en.wikipedia.org/wiki/HMAC

Clique para visualizar este comentário

Visualize os comentários desta questão clicando no botão abaixo