Questões de Concurso Comentadas por alunos sobre segurança de redes em redes de computadores

Foram encontradas 1.065 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação ao assunto, avalie as afirmativas a seguir:

I. O firewall deverá permitir que os pacotes do tipo UDP com porta de destinado 514 acessem o servidor Syslog.

II. O protocolo Syslog possui níveis de severidade de mensagens, que vão de 0 (Emergency) a 7 (Debug).

III. O servidor Syslog poderá armazenar mensagens de diversos ativos de rede da empresa.

Está correto o que se afirma em

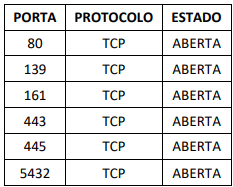

A tabela a seguir apresenta o resultado desta varredura.

Sobre o resultado desta varredura, avalie as seguintes afirmativas:

I. Por padrão, a existência das portas 80 e 443 abertas significa que este servidor está acessando portais em outros dispositivos por meio dos protocolos HTTP e HTTPS.

II. Por padrão, a existência da porta 161 aberta, significa que este servidor permite consultas por meio do protocolo SNMP.

III. Por padrão, a existência da porta 5432 aberta, significa que este servidor permite consultas ao banco de dados MySQL.

Está correto o que se afirma em

Assinale a opção que melhor descreve o método de autenticação de e-mails que cumpre todas essas exigências ao integrar SPF e DKIM, fornecendo políticas de autenticação e relatórios.

No que se refere a rede de computadores, julgue o item que se segue.

O vetor de inicialização do WEP é considerado seguro por

garantir a randomização dos dados cifrados em uma

comunicação realizada no padrão IEEE 802.11.