Questões de Concurso

Sobre switches em redes de computadores

Foram encontradas 596 questões

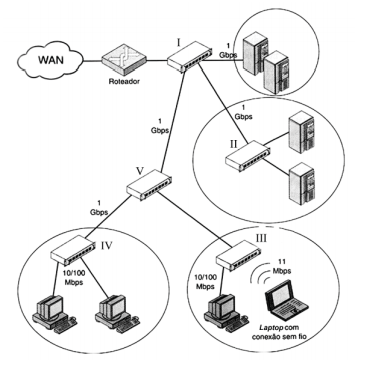

Observe a figura abaixo que exemplifica a configuração típica das instalações utilizando switches e roteadores.

Utilizando-se a simbologia SW2 para switch layer 2 , SW3 para switch layer 3 e RT para roteador, nos pontos identificados por I, II, III, IV e V, devem ser instalados, respectivamente, os seguintes equipamentos:

Os equipamentos que suportam o protocolo SNMP v3, em especial com a aplicação de criptografia dos dados, restringem-se a switches.

Um switch L3 (comutador de nível 3, modelo OSI) não é o equipamento adequado para ser usado na solução do problema de broadcast na rede mencionada, devido ao fato de esse tipo de equipamento ser incapaz de isolar sub-redes no nível 3 (modelo OSI).

Mesmo que um switch L2 (comutador de nível 2, modelo OSI) seja usado para separar o ambiente em diversas VLANs, padrão IEEE 802.1Q, o problema de alto número de pacotes broadcast não deverá ser resolvido.

I. Switches são usados na topologia em estrela para conectar estações ou segmentos de rede e trabalham geralmente nos modos de operação cutthrough e store-and-forward.

II. No TCP/IP o protocolo IP é o responsável por rea- lizar a conexão entre redes, sendo ele um dos principais responsáveis pela capacidade da rede se reconfigurar, quando uma parte está fora do ar, procurando um caminho alternativo para a comunicação.

III. Na rede TCP/IP, quando o IP recebe um pacote para ser enviado pela rede ele quebra o endereço destino e compara o endereço de rede do destino com seu próprio endereço de rede para endereçar corretamente o pacote.

Está correto o que se afirma em

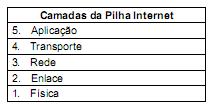

Tendo em vista que dispositivos de interconexão de redes e computadores operam em diferentes camadas da pilha de protocolos da Internet (também chamada de TCP/IP), os elementos GATEWAYS TRADUTORES DE PROTOCOLOS, ROTEADORES, REPETIDORES e SWITCHES associam-se, respectivamente, às camadas

Tendo como referência inicial a situação acima descrita, julgue os

itens de 21 a 35

Tendo como referência inicial a situação acima descrita, julgue os

itens de 21 a 35

julgue os próximos itens.

Com relação a elementos de uma rede de computadores, julgue o item a seguir.

Hub switch é um tipo de switch econômico, geralmente usado

para redes com até 24 computadores.

Em uma rede local como a que está em tela, o processo de roteamento pode ser feito por um switch de camada 3 que suporte o padrão IEEE 802.1Q.

Switch é equipamento que agrega as funções do hub e da ponte, com várias portas que interligam os ativos de rede, de modo que mais de uma comunicação possa ser estabelecida simultaneamente em portas de origem e destino que estejam livres.

Switch é um dispositivo que pode ser usado para interconectar duas redes que usam modelos diferentes, tal que uma rede desenvolvida para usar o modelo OSI pode ser conectada por meio de um switch à outra rede que utiliza a arquitetura TCP/IP.

Essa questão baseia-se na palestra intitulada "A Arte de Enganar", ministrada pelo ex hacker e atual consultor de segurança Kevin Mitnick, durante o Campus Party 2010, que ocorreu em São Paulo, em janeiro desse ano. Nessa palestra, Mitnick abordou métodos usados por hackers para obter informações sigilosas. Segundo ele "Muitos ataques de hackers não necessitam de grande conhecimento técnico, mas sim de poder de convencimento para que a própria vítima forneça as informações desejadas". Mitnick admitiu que, muitas vezes, se valeu de truques de convencimento verbal e mentiras que o levaram a invadir diversos sistemas nos quinze anos em que se manteve nesta atividade. Na opinião de Mitnick, bastava persuadir funcionários mais desavisados a compartilharem informações vitais, como nomes de login e senhas; foi assim que ele afirma ter invadido a rede da empresa Sprint, se passando por um engenheiro da firma Nortel Networks para o qual os funcionários passaram dezenas de logins e senhas para o acesso aos switches. Nesse caso, a utilização da persuasão, dissimulação e mentiras verbais para convencer funcionários a compartilharem informações vitais, como nomes de login e senhas, para ter acesso não autorizado a diversos ativos de redes, como, por exemplo, switches, caracteriza-se por ser um método de ataque denominado