Questões de Concurso

Sobre análise de vulnerabilidade e gestão de riscos em segurança da informação

Foram encontradas 607 questões

( ) A análise de riscos está preocupada em desenvolver uma compreensão de cada risco, suas consequências e probabilidade dessas consequências.

( ) A identificação de riscos requer a aplicação sistemática de técnicas e ferramentas para entender o que pode acontecer, como, quando e por quê.

( ) A avaliação de riscos envolve a comparação dos resultados da análise de riscos com os critérios de risco estabelecidos para determinar onde é necessário ação adicional.

A sequência está correta em

Acerca de segurança da informação e com base nas normas da ABNT aplicáveis à temática, julgue o próximo item.

A análise de impacto do negócio (business impact analysis – BIA) objetiva identificar vulnerabilidades e fornecer material para o estabelecimento de estratégias de enfrentamento de riscos potenciais.

Acerca de segurança da informação e com base nas normas da ABNT aplicáveis à temática, julgue o próximo item.

No contexto da prevenção de incidentes relacionados a vulnerabilidades e ataques a sistemas computacionais, é na etapa de avaliação de riscos que são tomadas as decisões para gerenciamento do risco, mediante controles de prevenção e detecção.

Acerca de segurança da informação e com base nas normas da ABNT aplicáveis à temática, julgue o próximo item.

As decisões acerca da retenção do risco são tomadas com base na inclusão, na exclusão ou na alteração de controles, para se reduzir o risco, conforme a norma aplicável.

Acerca de segurança da informação e com base nas normas da ABNT aplicáveis à temática, julgue o próximo item.

A análise qualitativa de riscos utiliza a valoração financeira dos ativos, para gerar a escala de probabilidade de ocorrência de determinado risco.

A consultoria utilizou uma ferramenta que fez a análise automática do código fonte e indicou o seguinte código como vulnerável:

<?php $db = new SQLite3('test.db'); $count = $db->querySingle('select count(*) from secrets where id = ' . $_GET['id']); echo "O resultado é: ".$count;

Baseado no resultado, assinale a opção que mostra corretamente: o nome da categoria a que pertence a ferramenta e a categoria da vulnerabilidade.

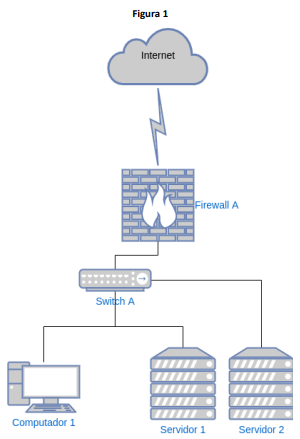

Considere o seguinte diagrama para responder às questões a seguir:

Vamos assumir que:

- • O cenário representa a rede da empresa hipotética XPTO.

- • Nem todos os dispositivos foram representados

Os dispositivos possuem as seguintes configurações:

- • Servidor A: IP: 10.77.8.10/20 – Função: Servidor de

banco de dados SQL.

- • Servidor B: IP: 10.77.8.11/20 – Função: Servidor de aplicações http / https. – As aplicações utilizam os bancos de dados no Servidor A.

- • Firewall A: WAN IP: 73.12.78.44/24 IP: 10.77.0.1/20 –

Funções – NGFW, Servidor de VPN, DHCP, DNS.

Computador 1:

WAN IP: 200.255.10.22/24 VPN IP: 10.17.16.22/23.

Computador 2:

IP: 10.77.1.16/20

Dispositivo móvel 1: WAN IP: 65.12.8.33/24 VPN IP:

10.17.17.26/23.

As pessoas A, B e C são funcionários da empresa XPTO.

O Servidor B possui aplicações corporativas que atendem a funcionários e clientes e estão publicadas na internet.

1. O objetivo do contínuo aperfeiçoamento de um SGSI é aumentar a probabilidade de alcançar os objetivos da organização com relação à preservação da confidencialidade, disponibilidade e integridade da informação.

2. O tratamento de um risco não deve criar novos riscos.

3. Um SGSI se aplica somente para empresas de grande porte devido à grande quantidade de controles demandados.

Assinale a alternativa que indica todas as afirmativas corretas.

Para prevenir essa vulnerabilidade, o OWASP recomenda que

Uma aplicação web pode ser atacada por meio da exploração de vulnerabilidades, como, por exemplo, quando os dados fornecidos pelos usuários não são validados, filtrados ou mesmo limpos pela aplicação; pela não renovação dos identificadores de sessão após o processo de autenticação ter sido bem-sucedido; pela elevação de privilégios, atuando como usuário sem autenticação, ou como administrador, mas tendo perfil de usuário regular. Aplicações com essas características são vulneráveis à falha de

I injeção;

II quebra de autenticação;

III quebra de controle de acesso.

Assinale a opção correta

O diagrama (Figura 1) e as informações a seguir refere-se à próxima questão.

Considere que:

Os equipamentos possuem os seguintes endereços IPs e máscaras:

• Servidor 1: 10.20.1.5 /24

• Servidor 2: 10.20.1.6 /24

• Computador 1: 10.20.1.101/24

• Firewall A – LAN: 10.20.1.1/24

• Firewall A – WAN: 200.212.123.2/30

Os computadores e servidores têm como gateway padrão o IP: 10.20.1.1

O Servidor 1 possui um serviço http instalado rodando na porta 80, que está publicado para a internet através de um NAT no firewall na mesma porta.

O Servidor 2 possui um serviço ldap rodando na porta 389.

Um dos riscos indicados foi a possível interrupção do negócio mediante comprometimento do ambiente.

A esse respeito, assinale a opção que não apresenta um controle presente no Guia De Aperfeiçoamento Da Segurança Cibernética Para Infraestrutura Crítica V1.1 que pode ajudar a prevenir este risco.

Portanto, SecEval é uma ferramenta de teste de segurança do tipo:

Considerando a metodologia Open Web Application Security Project (OWASP), a aplicação Web SiCONTA possui uma vulnerabilidade classificada na categoria:

Julgue o seguinte item, a respeito de segurança da informação.

Tecnologias, processos e pessoas são os níveis considerados

para a implementação da gestão de riscos.

Julgue o seguinte item, a respeito de segurança da informação.

É por meio do tratamento de riscos que se identificam e se

estimam os riscos, considerando-se o uso sistemático de

informações, a análise de ameaças, as vulnerabilidades e

seus impactos.

Acerca da gestão dos riscos de segurança da informação, julgue o item que se segue.

A gestão de risco é um processo composto por diversas

atividades, sendo a primeira a de definição do contexto, que

é seguida pelas atividades de análise/avaliação de riscos,

tratamento do risco, aceitação do risco, comunicação do

risco, e as últimas, as de monitoramento e análise crítica de

riscos.

Acerca da gestão dos riscos de segurança da informação, julgue o item que se segue.

O tratamento do risco limita-se a reduzir os riscos e definir o

plano de tratamento do risco.