Questões de Segurança da Informação - Ataques e ameaças para Concurso

Foram encontradas 1.027 questões

considere que os aplicativos devem ser reputados

sempre na originalidade da versão referenciada e

não quaisquer outras passíveis de modificação (cus-

tomização, parametrização, etc.) feita pelo usuário.

Quando não explicitados nas questões, as versões

dos aplicativos são: Windows XP edição doméstica

(Português), Microsoft Office 2000, SGBD MS-SQL

Server 2000 e navegador Internet Explorer 8. Mouse

padrão destro.

Pode ocorrer a existência de um backdoor não associada a uma invasão, na situação de:

I. instalação por meio de um cavalo de tróia.

II. inclusão como consequência da instalação e má configuração de um programa de administração remota, por exemplo, backdoor incluído em um produto de software de um fabricante.

Ainda,

III. A ocorrência do backdoor é restrita ao sistema operacional Windows.

Está correto o que consta em

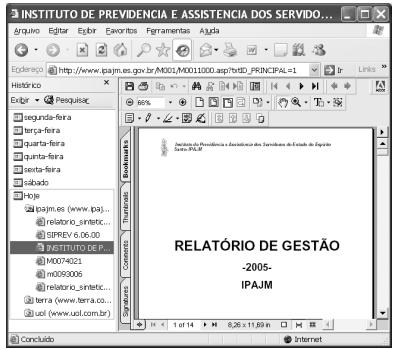

Considere que a janela do Internet Explorer 6 (IE6) ilustrada

acima esteja em execução em um computador cujo sistema

operacional é o Windows XP. Considere que o acesso à Internet

por meio desse computador seja realizado por meio de uma

conexão ADSL, em que se utiliza um número IP que pode ser

diferente a cada sessão de uso do IE6. A partir dessas

informações, julgue o item seguinte.

A tecnologia denominada SPF (sender policy framework) evita a falsificação de emails.