Questões de Concurso

Sobre ataques e ameaças em segurança da informação

Foram encontradas 1.076 questões

O programador escreve uma parte do código e o insere secretamente no sistema operacional para utilizá-lo em represália a um possível afastamento involuntário do ambiente de trabalho. Dessa forma, a execução bem-sucedida do programa depende desse programador alimentá-lo diariamente, por meio de uma senha.

O tipo de ataque descrito acima é conhecido por

I. Cross-site Scripting (XSS) é uma vulnerabilidade em sites web que permite que um indivíduo malicioso execute código Javascript no site alvo no contexto do usuário e, dessa forma, poder roubar credenciais de acesso ou até executar comandos em nome do administrador.

II. Phishing é uma fraude virtual que chega por e-mail com a tentativa de convencer o usuário de que ele precisa preencher um formulário com seus dados ou clicar em um determinado link para baixar um arquivo, que na verdade é um vírus, e o site, se acessado, roubará todos os dados digitados.

III. IP Spoof permite ataques como o envenenamento de cache do DNS. Na maioria das vezes, ele é realizado via UDP, já que o protocolo TCP usa a proteção handshake.

IV. No ataque SYN flooding, o atacante inicia muitas conexões TCP em um curto período de tempo, atacando o three-way handshake e passa a enviar SYNs e não responder aos SYN-ACK, deixando em aberto os estabelecimentos de conexão até ocupar todos os buffers de conexão no servidor.

Está correto o que consta em

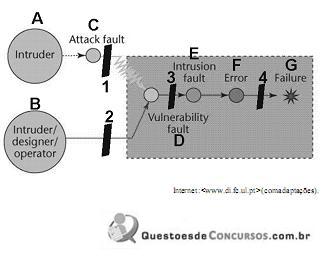

A figura acima apresenta elementos de um modelo genérico de segurança da informação denominado AVI (attack- vulnerability-intrusion) composite model. Os elementos que compõem o cerne do modelo são representados por meio de círculos ou estrelas e nomeados de A a G. Elementos de prevenção e tolerância são numerados de 1 a 4. Considerando essa figura, julgue os itens a seguir, a respeito de vulnerabilidades, ataques e proteções a sistemas.

I A e B podem ser classificados como agentes.

II C apresenta maior afinidade com o conceito de vulnerabilidade que com o conceito de ameaça.

III A melhor associação entre o par (prevenção à intrusão, tolerância à intrusão) seria (4, 3), e não (3, 4).

IV O retângulo tracejado apresentado na figura representa melhor um sistema de TI que uma rede de computadores.

V Controles de segurança, no que concerne ao desenvolvimento de aplicações seguras, são aplicados de forma mais efetiva quando associados ao elemento 2 que ao elemento 1.

Estão certos apenas os itens

considere que os aplicativos devem ser reputados

sempre na originalidade da versão referenciada e

não quaisquer outras passíveis de modificação (cus-

tomização, parametrização, etc.) feita pelo usuário.

Quando não explicitados nas questões, as versões

dos aplicativos são: Windows XP edição doméstica

(Português), Microsoft Office 2000, SGBD MS-SQL

Server 2000 e navegador Internet Explorer 8. Mouse

padrão destro.

Pode ocorrer a existência de um backdoor não associada a uma invasão, na situação de:

I. instalação por meio de um cavalo de tróia.

II. inclusão como consequência da instalação e má configuração de um programa de administração remota, por exemplo, backdoor incluído em um produto de software de um fabricante.

Ainda,

III. A ocorrência do backdoor é restrita ao sistema operacional Windows.

Está correto o que consta em

Considere que a janela do Internet Explorer 6 (IE6) ilustrada

acima esteja em execução em um computador cujo sistema

operacional é o Windows XP. Considere que o acesso à Internet

por meio desse computador seja realizado por meio de uma

conexão ADSL, em que se utiliza um número IP que pode ser

diferente a cada sessão de uso do IE6. A partir dessas

informações, julgue o item seguinte.

A tecnologia denominada SPF (sender policy framework) evita a falsificação de emails.

Em computador infectado com um código malicioso conhecido como cavalo de troia (trojan), não são disponibilizadas portas para acessos de outros computadores.

Uma das maneiras de se combater, com antecedência, o ataque de phishing é a utilização de um servidor NFS (network file system) na rede local para os usuários.