Questões de Segurança da Informação - Certificação Digital em Segurança da Informação para Concurso

Foram encontradas 415 questões

Com relação ao certificado emitido por uma AC, sua integridade e autenticidade são conferidas APENAS de posse da

As lacunas I, II, III e IV são completadas correta e respectivamente por

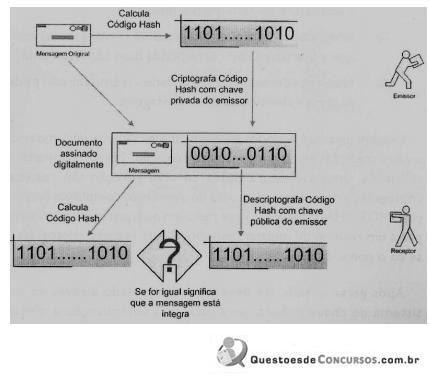

Os certificados digitais utilizam-se de criptografia assimétrica e das funções de resumo criptográfico (funções de hash).

Esse método envolve os seguintes passos:

I. Geração de um resumo criptográfico da mensagem por meio de algoritmos complexos, denominado hash, que reduz o tamanho.

II. Em seguida, o código deve ser criptografado por meio de um sistema de chave pública, para garantir a autenticação e não repúdio.

III. O autor da mensagem deve usar sua chave privada para assinar a mensagem e armazenar o hash criptografado junto à mensagem original.

IV. Para verificar a autenticidade do documento, deve ser gerado novo resumo a partir da mensagem que está armazenada, e feita uma comparação entre esse novo resumo com o recebido. Para isso, é necessário descriptografar o hash original; se for igual ao original, a mensagem está integra.

O método descrito é conhecido por

Para se garantir o tráfego seguro e criptografado na autenticação entre o usuário e um servidor que disponibiliza determinado serviço na Internet, pode-se utilizar certificado digital, que é validado por uma autoridade certificadora e utiliza o protocolo HTTPS.

Para assinar digitalmente um documento eletrônico, um usuário deve utilizar a chave que consta no seu certificado digital.

Para conferir a autenticidade de um certificado digital, é necessário utilizar o certificado digital da autoridade certificadora que o emitiu. Esse certificado pode ser emitido por outra autoridade certificadora ou pode ser autoassinado.

A assinatura digital é suficiente para garantir o não repúdio e o sigilo dos dados que deverão transitar entre os computadores do cliente e o dos Correios.

tecnologias da informação (TIs).