Questões de Concurso

Sobre controles de segurança em segurança da informação

Foram encontradas 504 questões

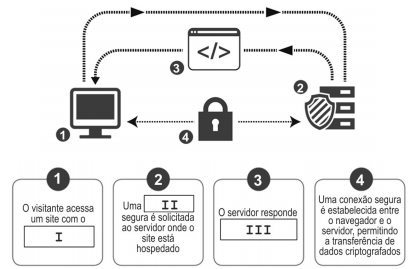

Considere a figura a seguir.

Considerando o recurso representado na figura, utilizado para proteger as comunicações entre um site, host ou servidor e os

usuários finais que estão se conectando (ou entre duas máquinas em um relacionamento cliente-servidor), as lacunas I, II e

III são correta e respectivamente preenchidas com:

O gerenciamento de usuários é uma tarefa bastante comum para os administradores de sistemas operacionais, dado que as contas de usuários delimitam fronteiras entre as pessoas que usam os sistemas e entre os processos que são nele executados, além de fornecer a cada utilizador uma área para armazenar seus arquivos de maneira segura. Tendo como base a administração de contas de usuários, analise as afirmativas abaixo.

I A utilização de grupos de usuários é uma forma de atribuir ou limitar direitos a vários usuários, de uma vez, em um sistema operacional.

II Alguns comandos do Linux, como, por exemplo, useradd, passwd e chmod, podem ser utilizados para automatizar a tarefa de criação de usuários.

III O arquivo /etc/users.conf contém os valores-padrão determinados para a criação de novas contas.

IV Na maioria das grandes organizações, as informações das contas de usuários são armazenadas em servidores de autenticação centralizada.

Dentre as afirmativas, estão corretas

A política de segurança estabelecida para uma empresa determina o uso do recurso de controle de acesso físico.

Para a implantação desse recurso, deve-se utilizar

Com relação as boas práticas na utilização de senhas, analise as afirmativas abaixo e identifique a resposta correta.

I. Altere as suas senhas sempre que julgar necessário.

II. Use sempre a mesma senha para todos os serviços que acessa.

III. Não forneça as suas senhas para outra pessoa, em hipótese alguma.

Os itens apresentados constituem uma lista em ordem alfabética de tarefas referentes ao arquivo digital da EFD-ICMS/IPI:

I. Assinar o arquivo por meio de certificado digital, tipo A1 ou A3, emitido por autoridade certificadora credenciada pela Infraestrutura de Chaves Públicas Brasileira (ICP-Brasil).

II . Gerar o arquivo de acordo com as especificações do leiaute definido em Ato COTEPE.

III . Gerar o recibo de entrega, com o mesmo nome do arquivo, com a extensão “rec”, gravando-o no mesmo diretório.

IV. Guardar o arquivo acompanhado do recibo da transmissão, pelo prazo previsto na legislação.

V. Submeter o arquivo ao programa validador, fornecido pelo Sistema Público de Escrituração Digital (SPED).

VI. Transmitir o arquivo, com a extensão “txt”, pela internet.

VII. Verificar a consistência das informações prestadas no arquivo.

Os procedimentos EFD-ICMS/IPI devem progredir em um fluxo de execução. Considerando que o item II refere-se à tarefa inicial e o item IV à tarefa final, a sequência intermediária correta do fluxo de execução é:

É comum que, durante o dia de trabalho, mais de um funcionário utilize a mesma estação, como no caso de empresas que possuem dois turnos para uma mesma função no departamento.

A esse respeito, é correto afirmar que, dos procedimentos de acesso a recursos para usuários diferentes, na mesma estação de trabalho, o mais eficiente é

No que se refere à segurança de computadores, julgue o item subsecutivo.

Para a melhoria de desempenho, vários produtos de segurança

(firewall e antispyware, por exemplo) podem ser substituídos

por um sistema de gerenciamento unificado de ameaça

(UTM – unified threat management).

Marque a alternativa que contém a sequência que completa CORRETAMENTE a expressão anterior.