Questões de Concurso

Sobre controles de segurança em segurança da informação

Foram encontradas 504 questões

I - Por meio da tecnologia DPI, é possível identificar usuário mal-intencionado, explorando vulnerabilidades em algum serviço/servidor na sua infraestrutura, como Apache, Oracle, Tomcat, JBoss, SSH, Nginx ou o próprio SQL Server. II - DPI é uma tecnologia que pode ser utilizada pelos provedores de Internet para interferir na “neutralidade da rede”, como limitar a quantidade de dados de determinados tipos de serviço. III - DPI permite a filtragem automática de ataques do tipo zero-day por meio da análise de assinaturas.

Quais estão corretas?

I - Permite conceder o acesso privilegiado a um usuário quando necessário e retirá-lo após um tempo predeterminado. II - Permite criar uma trilha de auditoria de todos os comandos SSH que o usuário executou enquanto estava no modo privilegiado. III - Tenta mitigar exploits que realizam escalada de privilégios em servidores/serviços da empresa.

Quais estão corretas?

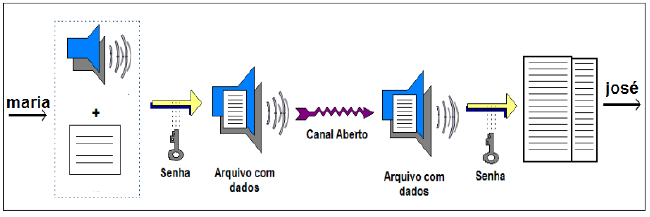

A imagem destaca um procedimento de:

O ativo de informação de uma organização pode ser um sistema de informação, assim como o seu meio de armazenamento, transmissão ou processamento.

Em um processo de segurança da informação, é importante identificar e classificar os ativos da organização, a fim de se aumentar o controle sobre eles e possibilitar a priorização de investimentos nos ativos mais críticos.

Faz parte da gestão de ativos:

Visando aumentar a segurança das informações, um Analista propôs a utilização dos seguintes mecanismos de proteção lógica, gerenciamento de acesso e proteção física:

I. contempla antivírus, filtros de pacotes, controle de acesso wireless, suporte à Virtual Private Network (VPN) e controle de intrusões na rede, chegando a gerar relatórios com diagnóstico de possíveis ameaças lógicas às quais o centro de dados possa estar vulnerável.

II. submete o usuário a mecanismos de autenticação combinados, pertencentes pelo menos às categorias: conhecimento (something you know), possessão (something you have) e herança (something you are).

III. visa fornecer energia para todos os equipamentos, sendo composto por conjuntos de nobreaks, baterias, inversores e retificadores. Os nobreaks redundantes irão assegurar o suprimento contínuo de energia, mesmo em caso de falha de transformadores ou falta de energia elétrica e as baterias são dimensionadas para garantir uma autonomia por um período mínimo de tempo.

Os mecanismos I, II e III se referem, correta e respectivamente, a

Julgue o próximo item, a respeito da segurança da informação.

O controle de acesso à informação tem por objetivo garantir

que os acessos físicos e lógicos aos recursos para manuseio da

informação sejam franqueados a pessoas autorizadas, com base

em sua posição funcional hierárquica na organização.

A função MAC (message authentication code) utiliza como entrada uma chave simétrica e um bloco de dados e produz um valor de hash associado à mensagem protegida.

Em relação a sistemas ICS/SCADA, julgue o item a seguir.

O emprego de protocolos é um fator positivo em relação à

segurança de sistemas SCADA, já que, embora proprietários,

eles são de conhecimento público e, portanto, amplamente

avaliados quanto à segurança.

No que se refere à vulnerabilidade em navegadores web, julgue o seguinte item.

Para permitir a correção automática de eventuais falhas de segurança encontradas no Google Chrome, é necessário que o administrador libere o download das atualizações do navegador.Julgue o item a seguir, a respeito da identificação de condições de erro.

Situação hipotética: A administração de um sítio — mudança do conteúdo e alteração dos arquivos — é realizada por meio de console. No primeiro acesso, embora seja solicitado que o administrador altere a senha inicial, que é padrão para todos os clientes, ele pode manter a senha padrão para administração do sítio por tempo indeterminado. Assertiva: Nessa situação, é indicado o envio, para o administrador, de uma senha específica e aleatória, válida por tempo determinado, e que deve ser obrigatoriamente alterada no primeiro acesso.

A respeito de estruturas de comando e controle de artefatos maliciosos, julgue o item subsequente.

A estrutura de comando e controle do malware Taidoor é

conectada pelas máquinas comprometidas por meio de uma

DLL camuflada em dados aparentemente aleatórios de um post

de um blogue do Yahoo, criptografados por RC4, codificados

em base64 e baixados por um malware auxiliar.

Acerca de indicadores de comprometimento (IOC), julgue o próximo item.

Uma das características de TAXII é a disponibilização de

métodos de autenticação, autorização e acesso separados para

produtores e consumidores, o que permite a proteção de

informações relacionadas a ameaças cibernéticas que se

desejem manter privadas.

A respeito de sistemas de arquivos, duplicação e recuperação de dados apagados ou corrompidos, julgue o próximo item.

As técnicas de data carving objetivam a recuperação de dados

apagados a partir da análise de dados brutos à procura de

assinaturas e outras marcações. Havendo sucesso nessa busca,

data carving realiza a recuperação de arquivos inteiros e de

seus metadados, e, em alguns casos, de fragmentos de arquivos

que podem ter utilidade forense.

A ferramenta por ele utilizada que reduz acessos não autorizados aos dados por meio do aperfeiçoamento das proteções de arquivo e sistema é o:

Em relação a conceitos de segurança da informação, julgue o item que se segue.

Ao se utilizar o mesmo algoritmo de hash para verificação de

integridade, dois arquivos com nomes diferentes, mas idênticos

em termos binários, terão o mesmo resultado de hash.

Julgue o item seguinte, relativo a mecanismo de segurança em um ambiente computacional.

O registro de atividades gerado por programas e serviços de

um computador não é visto como um mecanismo de segurança,

já que está associado à análise forense.