Questões de Concurso

Sobre controles de segurança em segurança da informação

Foram encontradas 522 questões

A recomendação X.800 da UTI-T (International Telecommunication Union) define um serviço de segurança como um serviço fornecido por uma camada de protocolo de comunicação de sistemas abertos que garante a segurança adequada dos sistemas ou das transferências de dados. A partir dos conceitos de segurança expressos nessa recomendação, numere a coluna da direita, de acordo com as afirmações da esquerda.

(1) Garantia de que a entidade que está se comunicando é de fato quem afirma ser.

(2) Impedimento do uso não autorizado de um recurso.

(3) Proteção contra negação de uma das entidades envolvidas em uma comunicação, provando-se que a mensagem foi enviada pela parte especificada e que foi recebida pela outra parte especificada.

(4) Refere-se também à proteção das informações que poderiam ser derivadas do fluxo de dados.

(5) Garantia de que o que foi recebido está exatamente igual ao que foi enviado pela entidade autorizada.

( ) Autenticação

( ) Controle de acesso

( ) Confidencialidade dos dados

( ) Integridade de dados

( ) Irretratabilidade

A ordem CORRETA de associação, de cima para baixo, é:

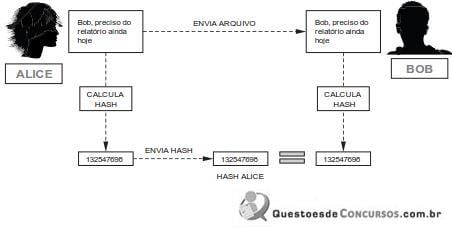

No processo de envio do arquivo, houve garantia de

Assinale a alternativa que contém uma especificação técnica para sistemas que tratam de autenticação.

A administração do RODC pode ser delegada

Para que a entidade Y possa verificar a validade dessa assinatura, a entidade X deve enviar também o(a)

(1) Assinatura digital.

(2) Mecanismos de encriptação.

(3) Mecanismos de certificação.

Estão corretas as afirmativas:

A detecção de intrusão abrange formas de resposta, tais como a geração de alertas e a interrupção dos fluxos de dados maliciosos.

A detecção de intrusão compreende medidas proativas na proteção de sistemas computacionais.

O controle de acesso RBAC (role-based access control) indica, com base em uma engenharia de papéis, o método de acesso, de modo que o nível de acesso de um colaborador, por exemplo, possa ser determinado a partir do tipo de atividade que este exerce.

Os métodos de autenticação comumente empregados fundamentam-se na clássica divisão entre o que você sabe (senha ou número PIN); o que você tem (token ou um smart card); e o que você é (íris, retina e digitais).