Questões de Segurança da Informação - Controles de segurança para Concurso

Foram encontradas 458 questões

preocupação das empresas. Julgue os itens que se seguem acerca de

procedimentos de segurança.

preocupação das empresas. Julgue os itens que se seguem acerca de

procedimentos de segurança.

preocupação das empresas. Julgue os itens que se seguem acerca de

procedimentos de segurança.

preocupação das empresas. Julgue os itens que se seguem acerca de

procedimentos de segurança.

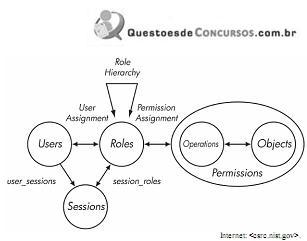

Considerando a figura acima, que apresenta de forma simplificada um modelo de controle de acesso RBAC (role based-acess control), assinale a opção correta acerca dos conceitos de autorização, controle de acesso, RBAC e ACLs.

lógica e gestão de risco.

Nesse contexto, o software que armazena a posição do ponteiro do mouse no momento em que esse é acionado (clique) é, genericamente, conhecido como

A cifração de uma mensagem com o algoritmo DES no modo CBC apresenta como uma de suas vantagens o fato de

I. Em segurança da informação, de acordo com o princípio da confidencialidade, somente o remetente e o destinatário pretendido podem entender o conteúdo da mensagem transmitida.

II. A integridade da mensagem é desejável em uma comunicação segura. Neste princípio, devemos garantir que o conteúdo de sua comunicação não seja alterado durante a transmissão.

III. Um dos princípios básicos da segurança da informação é a disponibilidade. Neste princípio, devemos garantir que os usuários são quem eles realmente dizem ser.

IV. Em criptografia, a função de uma chave criptográfica é personalizar o processo de criptografia, uma vez que o processo a ser realizado utilizará a combinação do algoritmo desejado com a chave informada pelo usuário.

I. Com o recurso de GPO, o administrador pode configurar uma GPO para que pastas sejam redirecionadas para uma pasta compartilhada em um servidor da rede da empresa, o que torna possível a criação e implementação de uma política de backup centralizada.

II. As configurações efetuadas por meio de GPO são aplicadas para usuários, computadores, member servers e DCs, em computadores executando Windows 2000 ou mais recente. Em versões mais antigas, tais como, Windows 95/98/Me e NT 4.0, a GPO pode ser aplicada somente às estações de trabalho.

III. Ao invés de efetuar as configurações de usuários na registry de cada estação de trabalho, o administrador pode criá-las centralizadamente, usando GPOs, com base em templates de administração. Um exemplo são as configurações de usuário que podem ser carregadas na opção HKEY_CURRENT_USER (HKCU), da registry.

IV. As GPOs permitem configurações que são aplicadas em nível de usuário, ou seja, em qualquer estação de trabalho que o usuário faça o logon, as políticas associadas à sua conta de usuário serão aplicadas.

É correto o que consta em