Questões de Segurança da Informação - Criptografia para Concurso

Foram encontradas 1.679 questões

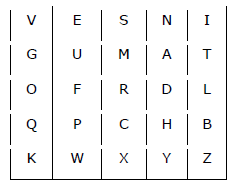

O algoritmo de cifragem é simples. Começa dividindo o texto de entrada em pares de letras (dígrafos). Se o comprimento é ímpar, ade-se um Z à última letra. Em seguida, para cada dígrafo,

(1) se ambas as letras estão na mesma coluna da tabela-chave, troque-as pela letra imediatamente abaixo de cada uma (ou no topo, se a letra estiver na última linha); (2) se ambas estão na mesma linha, substitua-as pela letra imediatamente à direta de cada uma (ou na extrema esquerda, caso a letra esteja na última coluna); (3) senão, troque o dígrafo pelas duas letras da tabela que estão nos cantos opostos no retângulo formado pelo par de dígrafo.

Sabendo que o algoritmo de deciframento consiste somente em efetuar o mesmo processo ao reverso, o texto de entrada que deu origem ao texto cifrado “UMMDHD” a partir da tabela-chave acima é:

No que diz respeito ao método de criptografia de redes sem fio WPA2 (Wi-fi Protected Access II), considere as seguintes afirmações.

I. Existem duas versões do protocolo: WPA2- Personal e WPA2-Enterprise.

II. As chaves de criptografia do TKIP são constantemente mudadas sem a necessidade de intervenção humana.

III. A combinação do WPA2 com o algoritmo de criptografia EARLE garante a confidencialidade, a autenticidade e a integridade da rede.

É correto o que se afirma em

No que diz respeito à criptografia, aos sistemas de detecção de intrusão (IDS) e à certificação digital, julgue o item seguinte.

Diffie-Hellman e RSA são exemplos de algoritmos de chave

simétrica, a qual utiliza uma chave simples tanto para

criptografar quanto para decriptografar.

No que diz respeito à criptografia, aos sistemas de detecção de intrusão (IDS) e à certificação digital, julgue o item seguinte.

Empregada na criptografia, a transposição consiste na

mudança na posição de letras ou palavras; essa técnica

demanda que ambas as partes conheçam a fórmula de

transposição utilizada.

A criptografia é tida como a ciência da escrita cifrada e chegou a um ponto de evolução no qual conseguiu criar algoritmos-

-padrão que utilizam uma chave para se completar. Ao mudar a chave, o resultado da encriptação é totalmente diferente. Nesse

contexto, chave é