Questões de Segurança da Informação - Criptografia para Concurso

Foram encontradas 1.679 questões

Analise as seguintes afirmativas sobre segurança digital em redes.

I. Os algoritmos de criptografia (simétrica e assimétrica) apresentam níveis diferentes de resistência a ataques ao sistema criptográfico mesmo quando utilizam chaves de mesmo tamanho.

II. Apesar de consumir mais recursos computacionais que a criptografia simétrica, a criptografia de chave pública apresenta grande vantagem em relação à segurança do processo de distribuição de chaves.

III. A comunicação através do protocolo https é a garantia de estar utilizando um certificado digital válido na comunicação com o servidor (web site).

Estão CORRETAS as afirmativas:

Sobre o algoritmo de criptografia acima, é correto afirmar que

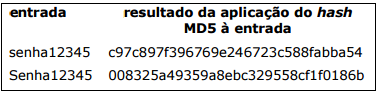

A partir do resultado do experimento acima, deduz-se acertadamente que