Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.714 questões

I. Não é vulnerável a ataques “man-in-the-middle”.

II. Pode ser utilizado tanto para assinatura digital quanto para geração de chave simétrica.

III. Pode ser usado de três maneiras diferentes: anônimo, estático e efêmero, sendo essa última considerada a maneira mais segura.

Está correto apenas o que se afirma em

Essa função de hash, considerada atualmente insegura, seria a

O modo de operação da cifragem de blocos da criptografia simétrica usado no jogo é o

Kátia, engenheira de segurança, recebeu de seu chefe uma mensagem a ser criptografada e enviada para uma das filiais da empresa em outro estado, de forma segura. A mensagem não é crítica para a empresa, logo o sistema de criptografia a ser utilizado pode ser computacionalmente simples. Kátia resolveu então usar uma cifra de transposição que não altera o conteúdo da mensagem, alterando apenas suas posições. Considerando que a chave utilizada foi MEGABUCK e o texto cifrado é

ISODAIAORPSOROPCUOCLSASMDSRENOLVOTIRCSMDTOIFROEEE RBUIATROSONOO

a alternativa que apresenta o texto em claro correto para o texto cifrado acima é:

Quanto à segurança em nuvem e à segurança em IoT, julgue o item subsecutivo.

A falta de padrões para autenticação e criptografia,

combinada à capacidade dos sensores e dispositivos IoT de

detectar, coletar e transmitir dados pela Internet representam

riscos à privacidade dos indivíduos.

T_pub – Chave pública do emissor T_prv – Chave privada do emissor R_pub – Chave pública do receptor R_prv – Chave privada do receptor M – dados C(M,Ch) – Operação de cifragem dos dados “M” com a chave “Ch” D(M,Ch) – Operação de decifração dos dados “M” com a chave “Ch”

Assinale a alternativa que apresenta a sequência de operações que assegura a confidencialidade e integridade dos dados enviados do emissor ao receptor, sem garantir a autenticidade.

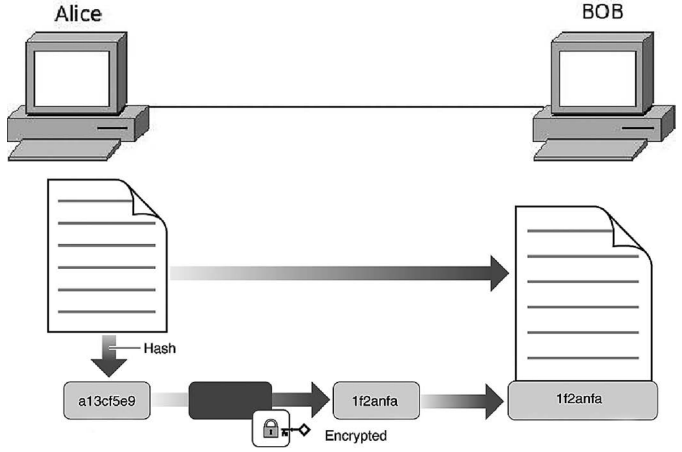

Observe a imagem abaixo:

ALICE deseja enviar uma mensagem criptografada para BOB. Utilizando-se de um hash do documento

e combinando dois processos de criptografia assimétrica, é possível prover confidencialidade, autenticidade e integridade nessa comunicação. Assinale a opção que demonstra como isso pode ser feito.

Com referência a segurança da informação, julgue o item a seguir.

Na criptografia simétrica, duas entidades se comunicam

mediante o compartilhamento de apenas uma chave secreta.

Já a criptografia de chave pública envolve a utilização de

duas chaves separadas.

Acerca de segurança da informação, julgue o item seguinte.

O algoritmo de hash é capaz de verificar e validar a

integridade de um arquivo.

Em relação às técnicas de computação forense, analise as afirmativas a seguir:

I. A preservação das provas coletadas, necessária para que não se possa alegar que tenham sido alteradas durante o processo de investigação, normalmente é obtida a partir de algum tipo de hash criptográfico;

II. A coleta e a análise de dados voláteis devem ser priorizados em relação aos dados não voláteis;

III. Dados de logs isolados não servem como provas em processos judiciais, em função da facilidade de sua alteração durante o processo investigativo.

Está(ão) correta(s) a(s) afirmativa(s):

Com relação à criptografia assimétrica, analise as afirmativas a seguir:

I. Requer uma chave para cada par de interlocutores que precisam se comunicar;

II. Exige uma comunicação prévia entre destinatário e remetente para a troca de chaves entre eles;

III. Um dos algoritmos usados para esse tipo de criptografia é o RSA.

Está(ão) correta(s) a(s) afirmativa(s):