Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.783 questões

Com o avanço da tecnologia móvel, os aplicativos de localização e comunicação tornaram-se ferramentas essenciais para o dia a dia. Aplicativos de localização e GPS permitem que os usuários naveguem em tempo real, rastreiem a posição de objetos ou pessoas, e planejem rotas com precisão. Já os aplicativos de mensagens e comunicação viabilizam a troca de informações de forma instantânea, incluindo mensagens de texto, chamadas de voz e vídeo, além de compartilhamento de arquivos. Essas plataformas são amplamente utilizadas em diversas áreas, como transporte, trabalho remoto e comunicação pessoal, e são cruciais para a conectividade moderna.

Julgue o item a seguir, a respeito do texto acima:

O algoritmo baseado em criptografia assimétrica, utilizado na geração de assinaturas digitais em um sistema de certificação digital é o

Considerando a estrutura de blockchains públicas como Bitcoin e Ethereum, o elemento que não é armazenado diretamente em um bloco

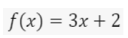

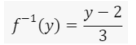

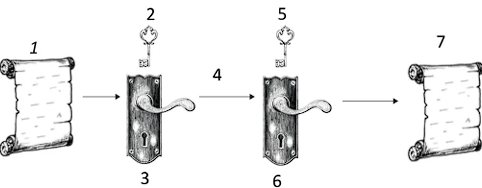

onde ( x ) é o valor numérico da letra (A=1, B=2, C=3, D=4, E=5, F=6, G=7, H=8, I=9, J=10, K=11, L=12, M=13, N=14, O=15, P=16, Q=17, R=18, S=19, T=20, U=21, V=22, W=23, X=24, Y=25, Z=26, Á=27, É=28, Í=29, Ó=30, Ú=31, Â=32, Ê=33, Î=34, Ô=35, Û=36, Ã=37, Õ=38, Ç=39 ). Recentemente foi necessário descriptografar uma mensagem para verificar a integridade dos dados. A sequência numérica criptografada recebida foi: 11, 20, 23, 17, 26, 29, 32, 35, 38. Para descriptografar a mensagem, utiliza-se a função inversa da função afim, que é dada por:

Qual é a palavra de nove letras que corresponde à sequência numérica após aplicar a função inversa da criptografia?

I. A criptografia simétrica é amplamente utilizada em sistemas de pagamento eletrônico para cifrar dados sensíveis como números de cartão de crédito durante a transmissão.

II. Para garantir uma comunicação segura, a chave utilizada na criptografia simétrica deve ser trocada usando um método de criptografia assimétrica.

III. AES (Advanced Encryption Standard) e DES (Data Encryption Standard) são exemplos de algoritmos de criptografia simétrica empregados para proteger transações financeiras on-line.

IV. Um dos principais desafios da criptografia simétrica em sistemas de pagamento é que ela pode autenticar e verificar a integridade das mensagens transmitidas.

Está correto o que se afirma apenas em

Acerca de criptografia, julgue o item a seguir.

O RSA é um algoritmo simétrico baseado no princípio da fatoração de grandes números primos, o que torna a chave privada fácil de ser deduzida com poder computacional doméstico de um PC a partir da chave pública.

Em relação à segurança de redes sem fio e a protocolos de segurança, julgue o item a seguir.

O WPA2 usa o algoritmo de criptografia SAE (simultaneous authentication of equals), enquanto o WPA3 usa o algoritmo AES (advanced encryption standard); apesar de ser o protocolo de segurança mais moderno, o WPA3 não é o mais utilizado.

(1) Criptografia Simétrica. (2) Criptografia Assimétrica. (3) Criptografia de Hash.

( ) A mesma chave é usada tanto para criptografar quanto para descriptografar dados. Isso significa que o remetente e o destinatário devem compartilhar a mesma chave.

( ) Utiliza-se de um processo unidirecional que transforma qualquer conjunto de dados em uma linha de caracteres de tamanho fixo.

( ) É um tipo de criptografia que utiliza um par de chaves diferentes, sendo uma delas a chave pública e a outra uma chave privada.

No que se refere ao sistema operacional Linux e às criptografias simétrica e assimétrica, julgue o item.

A criptografia em que a chave utilizada para criptografar os dados é a mesma chave utilizada para descriptografá-los é a simétrica.

Assinale a opção que indica um algoritmo de criptografia simétrica.

Assinale a opção que descreve corretamente um conceito de backup e os diferentes tipos de backup.