Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.802 questões

Acerca de criptografia e segurança em computadores, julgue o próximo item.

Os sistemas de encriptação são diferenciados por meio de três

características independentes: tipo de operação utilizada,

quantidade de chaves usadas e modo de processamento do

texto claro.

Acerca de criptografia e segurança em computadores, julgue o próximo item.

A falsificação existencial em uma assinatura digital ocorre

quando o atacante identifica um algoritmo que simula uma

mensagem protegida como se tivesse sido gerada pela chave

secreta do emissor.

Acerca de assinatura digital, certificação digital e infraestruturas de chaves públicas, julgue o item a seguir.

Uma assinatura digital direta é formada criptografando-se a

mensagem inteira, ou um código de hash da mensagem, com

a chave privada do emissor da mensagem.

Com relação a criptografia simétrica e assimétrica e a ataques a sistemas de criptografia, julgue o item a seguir.

Para se conseguir sucesso em ataques por força bruta, em

média, um terço de todas as chaves possíveis precisa ser

experimentada.

Com relação a criptografia simétrica e assimétrica e a ataques a sistemas de criptografia, julgue o item a seguir.

Um ataque de criptoanálise linear tem como essência a

observação do comportamento de pares de blocos de texto em

evolução a cada rodada da cifra, em vez da observação da

evolução de um único bloco de texto.

Com relação a criptografia simétrica e assimétrica e a ataques a sistemas de criptografia, julgue o item a seguir.

Na criptografia assimétrica, as duas partes comunicantes

compartilham a mesma chave, que precisa ser protegida contra

acesso por outras partes.

I. Os parâmetros criptográficos usados pelo canal seguro são produzidos pelo sub-protocolo de handshake durante o estabelecimento da conexão entre o cliente e o servidor.

II. O protocolo suporta dois tipos de troca de chaves: (EC)DHE e PSK com (EC)DHE.

III. O protocolo é uma evolução do SSL e opera na camada de redes.

Está correto somente o que se afirma em:

Seus princípios fundamentais são:

Acerca de criptografia assimétrica, julgue o item subsequente.

O algoritmo RSA gera um par de chaves privadas por meio de

uma operação matemática do tipo logaritmo de curva simples.

Acerca de criptografia assimétrica, julgue o item subsequente.

Ao se utilizar um sistema de criptografia assimétrica, deve-se

conhecer, no mínimo, a chave pública do destinatário da

mensagem; além disso, um usuário pode ter quantas chaves

públicas julgar necessárias.

Em relação a conceitos de segurança da informação, julgue o item que se segue.

Com fins de garantia da confidencialidade, o uso do algoritmo

AES permite cifrar um arquivo com senha, de forma a torná-lo

ilegível a terceiros que não conheçam a senha.

Acerca das características dos algoritmos criptográficos AES e RSA, julgue o item que se segue.

O RSA permite a criação de chaves com diversos tamanhos,

entre eles, as de 2.048 bits ou 4.096 bits.

Acerca das características dos algoritmos criptográficos AES e RSA, julgue o item que se segue.

Por ser um algoritmo simétrico, o AES utiliza a mesma chave

para cifrar e decifrar os dados.

Acerca das características dos algoritmos criptográficos AES e RSA, julgue o item que se segue.

O AES permite que os blocos tenham tamanho, em bits,

de 128, 192 ou 256.

A respeito de TLS, protocolo criptográfico amplamente utilizado na Internet, julgue o próximo item.

O TLS 1.1 é imune a ataques do tipo man-in-the-middle.

A respeito de TLS, protocolo criptográfico amplamente utilizado na Internet, julgue o próximo item.

Na fase de negociação do TLS, o cliente envia uma mensagem

ClientHello para o servidor, informando a versão mais atual

do TLS que o cliente suporta.

Acerca de segurança da informação, julgue o item a seguir.

A confidencialidade é uma propriedade da segurança da

informação que está ligada ao uso de criptografia.

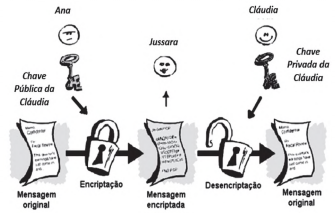

A figura mostra um tipo de criptografia denominada: