Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.768 questões

Em relação a OWASP Top 10, julgue o item a seguir.

No que se refere a falhas de criptografia, recomenda-se

desabilitar o cache para respostas que contenham dados

sensíveis.

Para melhorar os níveis de segurança no trâmite das mensagens, as características do CTR que devem ser selecionadas são:

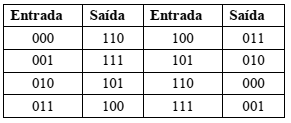

Qual das alternativas abaixo apresenta a cifra resultante do processo de criptografia da mensagem 110100001 por Encadeamento do Bloco de Cifra (ECB)? Faça o processo de criptografia utilizando blocos de três (3) bits, Vetor de Inicialização (VI) igual a 001 e a tabela de mapeamento abaixo.

Sobre protocolos de redes de computadores utilizados para trocar informações de forma segura, analise as afirmativas a seguir:

I PGP (Pretty Good Privacy) é um esquema de criptografia de e-mails que utiliza MD5/SHA para verificar o checksum da mensagem, CAST/triple-DES/IDEA para criptografia com chave simétrica e RSA para criptografia com chave pública.

II O algoritmo de criptografia RSA é utilizado para trocar chaves simétricas em aplicações do e-commerce.

III TLS (Transport Layer Security) e predecessor do SSL (Secure Sockets Layer) são usados por servidores de páginas para comunicação segura entre seus servidores e Web Browsers.

Está(ão) correto(s) o(s) item(ns)

Um algoritmo de criptografia tem como entrada um texto em letras minúsculas e como saída uma string formada apenas por letras minúsculas e espaço(s) em branco. O algoritmo tem apenas quatro regras, quais sejam:

I. Troca-se cada letra da mensagem original pela letra seguinte do alfabeto (Por exemplo, troca-se “g” por “h”).

II. A exceção da regra anterior ocorre com relação às vogais, que devem ser trocadas por um “x” (Por exemplo, tanto a vogal “a” como a “u” devem ser substituídas por um “x”).

III. Quaisquer outros caracteres da mensagem original devem ser ignorados e, portanto, excluídos da saída – inclusive os espaços em branco e símbolos de pontuação.

IV. A cada cinco letras geradas, acrescenta-se um espaço em branco na mensagem criptografada.

Tomando por base as informações acima, pode-se afirmar corretamente que

Considerando o contexto de segurança da informação e de tecnologias que visam a proteção de sistemas de comunicação e da integridade de arquivos digitais, assinale a alternativa que corresponde à combinação de alternativas INCORRETAS:

1. A técnica que consiste em esconder mensagens em imagens, por meio da substituição de bits menos significativos nas cadeias de 24 bits de cada pixel de uma imagem RGB, é denominada criptografia por transposição.

2. A permutação é uma técnica de cifragem de bloco aplicada somente em certificados digitais do tipo A1.

3. O algoritmo DES é aplicado em processos de criptografia simétrica.

4. Uma função hash pode ser aplicada em processos de criptografia simétrica e criptografia assimétrica.

5. Uma função hash pode produzir a mesma saída a partir de duas entradas diferentes.

Operações com chaves criptográficas exigem dos participantes da comunicação que cada um tenha posse segura de chaves. Avalie as asserções a seguir com relação a esse tema.

I. No sistema de chave secreta a chave é entregue a uma das partes por um terceiro confiável.

II. Na Infraestrutura de chaves públicas o cliente acessa a autoridade certificadora para verificar se um certificado digital é autêntico.

III. Protocolos que usam o sistema de chave secreta, na maior parte do tempo da comunicação, por via de regra usam o sistema assimétrico para iniciar a conexão segura.

IV. Um servidor web seguro, baseado em Hyper Text Transfer Protocol Secure (HTTPS), usa certificado digital para enviar seguramente a chave pública ao lado cliente.

Após associação de segurança (AS) ser efetivada no IPSec (Internet Protocol Security), a próxima troca de AS depende do número de bytes transferidos ou de um intervalo de tempo.

É CORRETO apenas o que se afirma em:

Analise as afirmativas a seguir sobre sistemas criptográficos.

I. O PGP é um exemplo de algoritmo de chave pública.

II. Se João deseja enviar uma mensagem confidencial para Maria, ele precisa criptografar a mensagem com a chave pública de Maria.

III. O RSA é conhecido por ser um algoritmo simétrico.

IV. A criptografia por curvas elípticas é uma variante da criptografia simétrica.

Estão corretas as afirmativas