Questões de Concurso

Sobre dmz (demilitarized zone) em segurança da informação

Foram encontradas 59 questões

Assinale a alternativa que apresenta uma das práticas de mercado que podem gerar sérios problemas com o roteamento de rede, principalmente quando o usuário tem acessos externos à sua rede (VPNs) e servidores sem isolamento de DMZ, ou seja, servidores na mesma rede das estações.

Durante a pandemia do Covid-19, muitas organizações intensificaram o trabalho remoto (home office) e, mesmo com o fim da pandemia, esta prática tem sido mantida. Neste contexto, os sistemas computacionais localizados na rede interna são acessados por funcionários localizados externamente. Este acesso deve ser realizado de forma segura, pois dados sigilosos são transferidos pela Internet. Em alguns cenários de utilização, uma metodologia adotada é baseada em duas etapas de acesso. Na primeira etapa, o funcionário se conecta a um host específico localizado em uma rede de perímetro (DMZ) da organização. A partir deste host, o funcionário se conecta aos sistemas localizados na rede interna. Nesta abordagem, os acessos aos sistemas internos partem de um único host localizado na DMZ e não de diferentes localizações remotas, o que permite um maior controle de acesso à rede interna. A este host específico localizado na DMZ dá-se o nome de:

Em uma reunião relativa à segurança da informação, uma Analista do Tribunal Regional do Trabalho foi solicitada a apresentar as diferenças entre os sistemas de proteção UTM e WAF, e explicar como esses se relacionam com uma DMZ. A Analista afirmou, corretamente, que o UTM

Julgue o próximo item, a respeito de segurança em redes de computadores.

DMZ (DeMilitarized Zone) é uma sub-rede que se situa entre

uma rede confiável e uma rede não confiável, como a

Internet, provendo isolamento físico entre essas duas redes.

Entre esses dois tipos de firewalls, estão um ou mais dispositivos conectados em uma região chamada de rede DMZ (zona desmilitarizada).

STALLINGS, W. Cryptography and network security: principles and practice. Londres: Pearson, 2017. Tradução livre.

Com relação à rede DMZ, é correto afirmar que geralmente os dispositivos que ficam nela são acessíveis

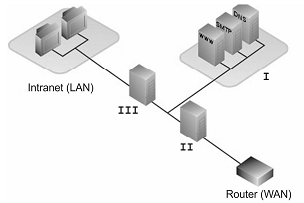

(Internet) – (Router) – (IDS/IPS) – (Firewall) – (DMZ)

Considerando a posição de cada um dos elementos da rede projetada, assinale a alternativa correta.

Analise as assertivas e assinale a alternativa que aponta as corretas:

I - A DMZ é uma rede que fica entre a rede interna, que deve ser protegida, e a rede externa.

II - Os proxies são sistemas que atuam como um gateway entre duas redes, permitindo as requisições dos usuários internos e as respostas dessas requisições, de acordo com a política de segurança definida.

III - O Firewall é um ponto entre duas ou

mais redes, que pode ser um componente

ou um conjunto de componentes, por onde

passa todo o tráfego.

A imagem abaixo mostra a utilização de uma arquitetura com mecanismos apropriados para proteger a rede interna de uma organização.

Na arquitetura mostrada na figura, I é

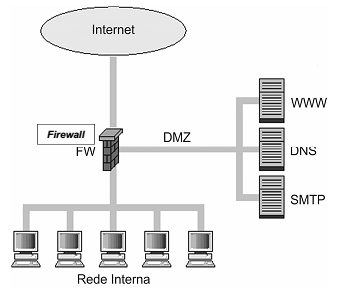

A figura abaixo apresenta uma arquitetura de rede com firewall. DMZ refere-se a uma DeMilitarized Zone ou zona desmilitarizada.

Um Técnico, observando a figura, afirma corretamente que