Questões de Concurso

Sobre dmz (demilitarized zone) em segurança da informação

Foram encontradas 58 questões

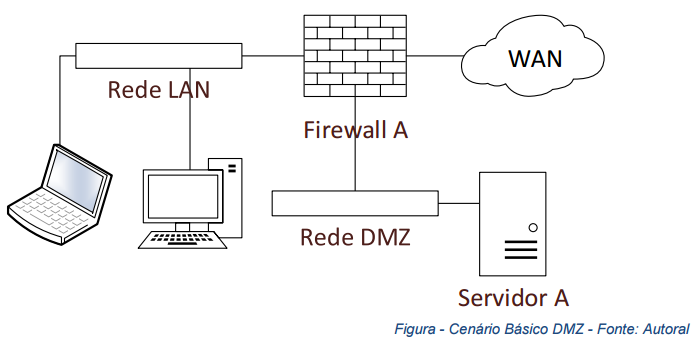

A figura ilustra um cenário tradicional para arranjo logico de um perímetro com DMZ (Zona Desmilitarizada).

Baseando-se no conceito de perímetro de segurança logico, DMZ e das funcionalidades dos mecanismos de segurança

exigidos e disponíveis, assinale a assertiva verdadeira:

I. Tem como função manter os serviços que possuem acesso externo separados da rede local, restringindo ao máximo um potencial dano causado por algum invasor, tanto interno como externo.

II. Permite o acesso de usuários externos aos servidores específicos localizados na rede de perímetro e também o acesso deles à rede corporativa interna.

III. Tem como papel principal ser uma rede “tampão” entre as redes externa e interna.

IV. A configuração é realizada através do uso de equipamentos de Firewall, que vão realizar o controle de acesso entre ela, a rede local e a Internet.

Está correto o que consta APENAS em

Uma DMZ destinada a proteger um segmento de rede contra ataques externos deve ser colocada preferencialmente entre o roteador externo e a Internet.

Como o servidor 1 está na DMZ, que, por definição, não tem controle de acesso, não será possível ao usuário da rede interna acessar e encaminhar uma mensagem eletrônica assinada com base em um algoritmo de criptografia de chaves públicas.

Qualquer usuário conectado à Internet pode acessar o servidor 2 da DMZ na porta 80, pois não foram implementadas políticas específicas para essa rede, que consiste em uma zona desmilitarizada.

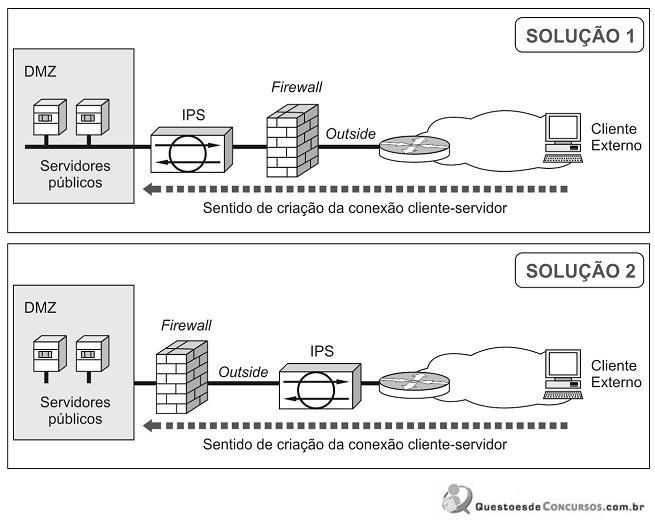

Considerando as soluções de segurança de rede representadas, é correto afirmar:

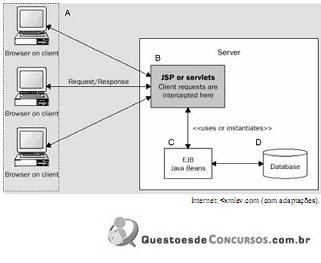

A figura acima propõe um esquema arquitetural de um sistema web em múltiplas camadas, no qual se destacam elementos nomeados A, B, C e D. Considerando essa figura, assinale a opção correta acerca da formulação de um modelo cliente/servidor de n camadas, aderente ao conceito de web services, que emprega segurança de servidores, DMZ, IDS/IPS e firewalls.

O bloqueio seguro a uma rede restrita de uma empresa poderá ser efetuado por meio de uma DMZ. Para a criação de uma DMZ dessa natureza, é suficiente utilizar um firewall do tipo Proxy.

Considerando a topologia de rede apresentada na figura, julgue os próximos itens.