Questões de Concurso

Sobre malware em segurança da informação

Foram encontradas 523 questões

• Ter um backup atualizado, funcional e desconectado da rede é a solução mais efetiva depois que as medidas preventivas falharam. • Sua ação impede o acesso aos equipamentos e/ou dados. • A extensão do dano geralmente está limitada às permissões do usuário que executa o código malicioso, portanto é preciso tomar cuidado ao utilizar acesso privilegiado ao sistema.

As assertivas acima dizem respeito a que tipo de Malware?

I. A Engenharia Reversa é uma atividade que trabalha com um produto existente, como um software, uma peça mecânica ou uma placa de computador, visando entender como esse produto funciona, o que ele faz exatamente e como ele se comporta em todas as circunstâncias. A engenharia reversa é empregada para trocar, modificar um software, com as mesmas características ou entender como ele funciona e não se tem acesso à documentação. II. Keylloger é um tipo específico de spyware, um programa capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado do computador. Normalmente a ativação do keylogger é condicionada a uma ação prévia do usuário, como o acesso a um site específico de comércio eletrônico ou de Internet Banking. III. A ofuscação de um código pode ser definida como um conjunto de técnicas que facilitam a legibilidade ou análise do código-fonte ou da execução de um programa. De forma simplificada, é assegurar-se de que o código pareça ser igual ao original para que seja fácil entendê-lo.

Assinale

A respeito de sistemas de detecção de intrusão e proteção contra softwares maliciosos, julgue o item subsequente.

Bot é um software malicioso que, quando instalado em um

computador, possui a capacidade de controlá-lo remotamente.

No que se refere à segurança de sistemas, em particular os malwares e os sistemas de proteção contra vírus, julgue o item subsecutivo.

Se um rootkit for identificado como ativo no sistema

operacional de um computador, na forma de um malware,

a solução técnica que deverá estar presente com alta

prioridade é a de formatar e reinstalar todo o sistema

operacional a partir do zero.

No que se refere à segurança de sistemas, em particular os malwares e os sistemas de proteção contra vírus, julgue o item subsecutivo.

Um programa malicioso do tipo worm não pode ser

considerado um vírus, uma vez que os worms não se replicam

automaticamente.

Ainda que um spyware já tenha sido instalado e esteja ativo em um computador, o uso do firewall é uma medida de detecção da presença desse malware.

I. O e-mail é a uma forma de se contaminar um sistema, pois o vírus pode vir em um anexo, ou no próprio corpo HTML da mensagem. Muitos serviços de e-mail desativam a HTML como padrão, até que se confirme o remetente. II. Serviços de compartilhamento peer-to-peer como Dropbox, SharePoint ou ShareFile podem ser usados para propagar vírus. Esses serviços sincronizam arquivos e pastas para qualquer computador vinculado a uma conta específica. Então, quando se faz upload de um arquivo infectado por vírus em uma conta de compartilhamento de arquivos, o vírus é baixado para todos que acessam e compartilham esse arquivo. III. Softwares sem correção são softwares e aplicativos que não sofreram as atualizações de segurança mais recentes do desenvolvedor, para corrigir brechas de segurança no software, possibilitando, com isso, que criminosos explorem as vulnerabilidades das versões desatualizadas de programas.

A sequência correta é

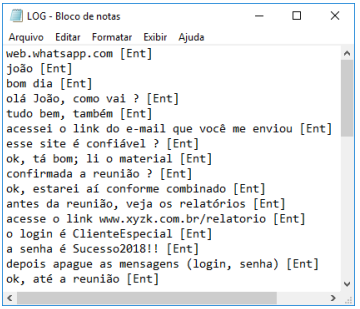

Figura 6 - Arquivo de dados

Figura 6 - Arquivo de dados Existem programas maliciosos, que servem para monitorar as atividades realizadas em um computador e enviar as informações coletadas para terceiros, sem o conhecimento e autorização de seus usuários. Por exemplo, a Figura 6 exibe o conteúdo de um arquivo que registrou as teclas digitadas por um usuário, no teclado do computador, sem ele saber e sem sua permissão. A ativação desse tipo de programa malicioso, em muitos casos, é condicionada a uma ação prévia do usuário, como o acesso a um site específico de comércio eletrônico ou um link em um e-mail. Considere as seguintes assertivas sobre esse tipo de programa malicioso:

I. Esse software é um tipo de "spyware". II. Esse tipo de programa malicioso é chamado de "keylogger". III. O texto relata o uso de uma técnica de invasão de computador chamada de "trojan".

Quais estão corretas ?

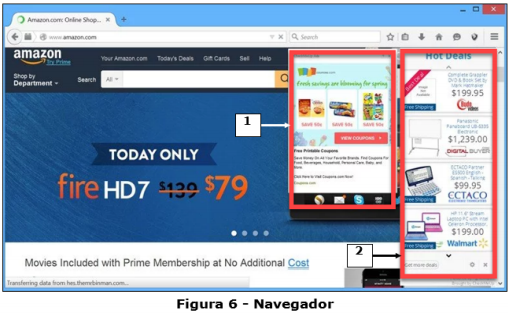

Sobre a Figura 6, considere os seguintes aspectos: (1) existem determinados tipos de softwares que são projetados especificamente para exibir anúncios ou propagandas em um navegador, como as apontadas pelas setas nº 1 e 2, quando um determinado endereço eletrônico é acessado; (2) em muitos casos, esses recursos têm sido incorporados a softwares e serviços, constituindo uma forma legítima de patrocínio ou retorno financeiro para aqueles que desenvolvem software livre ou prestam serviços gratuitos; (3) muitas vezes, esses anúncios e propagandas redirecionam suas pesquisas para sites de anunciantes e coletam seus dados para fins de marketing; e (4) esse recurso também pode ser utilizado para fins maliciosos, quando as propagandas apresentadas são direcionadas, de acordo com a navegação do usuário, sem que este saiba que tal monitoramento está sendo feito. Portanto, tomando-se como base unicamente as informações disponibilizadas nessa questão, pode-se afirmar que esse tipo de código malicioso é chamado de:

Esse software malicioso é conhecido por:

A segurança das redes de computadores é realizada por meio de diversas camadas de políticas e controles que são implementadas com o intuito de detectar, mitigar e prevenir ataques e ameaças ao ambiente computacional. Com relação às ameaças às redes de computadores e aos recursos de segurança que podem ser implementados, julgue o item.

Bot é um código malicioso autopropagável que, ao

infectar um computador, permite que este seja

controlado remotamente por uma rede de comando e

controle.