A questão baseia-se na Figura 6, que mostra um arquivo cham...

Próximas questões

Com base no mesmo assunto

Ano: 2017

Banca:

FUNDATEC

Órgão:

Prefeitura de Esteio - RS

Prova:

FUNDATEC - 2017 - Prefeitura de Esteio - RS - Analista de Sistema |

Q1777830

Segurança da Informação

Texto associado

Para a resolução da questão desta

prova, considere os seguintes detalhes:

(1) os programas utilizados nesta prova

foram instalados com todas as suas

configurações padrão, entretanto, caso

tenham sido realizadas alterações que

impactem a resolução da questão, elas

serão alertadas no texto da questão ou

mostradas visualmente, se necessário;

(2) no enunciado e nas respostas de

algumas questões, existe(m) letra(s),

palavra(s) ou texto(s) que foram

digitados entre aspas, apenas para

destacá-los. Neste caso, para resolver as

questões, desconsidere tais aspas e

atente somente para a(s) letra(s),

palavra(s) ou texto(s) propriamente

ditos; (3) em algumas figuras, foram

inseridas setas numeradas apenas para

facilitar a resolução da questões; e (4),

para resolver as questões desta prova,

considere, apenas, os recursos

disponibilizados para os candidatos, tais

como essas orientações, os textos

introdutórios das questões, normalmente

disponibilizados antes das Figuras, os

enunciados propriamente ditos e os

dados e informações disponíveis nas

Figuras das questões, se houver.

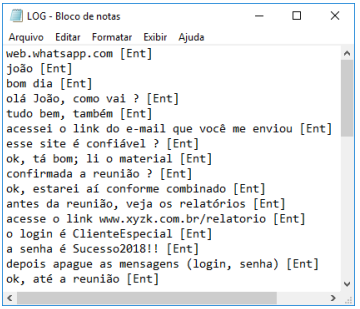

A questão baseia-se na Figura 6, que

mostra um arquivo chamado "LOG.TXT",

no qual consta todas as teclas digitadas

por um usuário de um computador, sem o

seu conhecimento e autorização.

Figura 6 - Arquivo de dados

Figura 6 - Arquivo de dados

Existem programas maliciosos, que servem para monitorar as atividades realizadas em um computador e enviar as informações coletadas para terceiros, sem o conhecimento e autorização de seus usuários. Por exemplo, a Figura 6 exibe o conteúdo de um arquivo que registrou as teclas digitadas por um usuário, no teclado do computador, sem ele saber e sem sua permissão. A ativação desse tipo de programa malicioso, em muitos casos, é condicionada a uma ação prévia do usuário, como o acesso a um site específico de comércio eletrônico ou um link em um e-mail. Considere as seguintes assertivas sobre esse tipo de programa malicioso:

I. Esse software é um tipo de "spyware". II. Esse tipo de programa malicioso é chamado de "keylogger". III. O texto relata o uso de uma técnica de invasão de computador chamada de "trojan".

Quais estão corretas ?

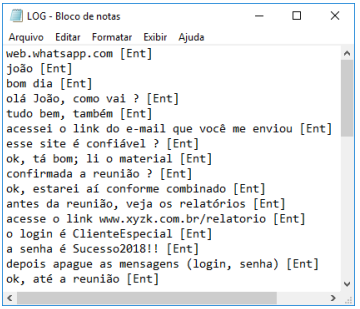

Figura 6 - Arquivo de dados

Figura 6 - Arquivo de dados Existem programas maliciosos, que servem para monitorar as atividades realizadas em um computador e enviar as informações coletadas para terceiros, sem o conhecimento e autorização de seus usuários. Por exemplo, a Figura 6 exibe o conteúdo de um arquivo que registrou as teclas digitadas por um usuário, no teclado do computador, sem ele saber e sem sua permissão. A ativação desse tipo de programa malicioso, em muitos casos, é condicionada a uma ação prévia do usuário, como o acesso a um site específico de comércio eletrônico ou um link em um e-mail. Considere as seguintes assertivas sobre esse tipo de programa malicioso:

I. Esse software é um tipo de "spyware". II. Esse tipo de programa malicioso é chamado de "keylogger". III. O texto relata o uso de uma técnica de invasão de computador chamada de "trojan".

Quais estão corretas ?