Questões de Segurança da Informação para Concurso

Foram encontradas 10.096 questões

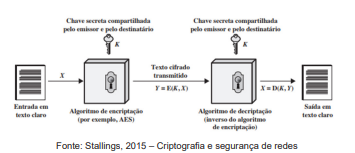

Considere a figura abaixo, contendo um determinado modelo simplificado de encriptação:

A encriptação representada nesse modelo é:

I- cria uma cópia de todos os dados presentes em um servidor para outro local. II- nesse modelo só é realizada a cópia de segurança dos dados que foram alterados desde a última operação de backup. III- copia todos os dados alterados desde o backup completo anterior.

As assertivas se referem, respectivamente, ao:

A lacuna acima deve ser preenchida por:

Algoritmos de chave simétrica utilizam _________________ para codificação e decodificação. Já os algoritmos de chave pública utilizam _________________ para codificação e decodificação.

Assinale a alternativa que preenche corretamente a lacuna do trecho acima.

$sourcePath = "C:\Users\Samae\Documents\teste\*"

$destinyPath = "C:\Samae\backup\"

$date = Get-Date -Format d-m-yyy

Copy-Item $sourcePath $destinyPath -Recurse -Verbose > "$destinyPath\log-$date.txt

Assinale a alternativa correta que representa a ação do Script em Powershell, considerando ainda uma forma de automatizá-lo para executar com periodicidade definida: